beef关联metasploit的攻击模块

先上一张beEF的界面图:

现在我们开始把beEF和metasploit给关联起来,首先我们需要了解下beEF和metasploit的几个目录。

beEF的目录是在:/usr/share/beef-xss下

metasploit的两个目录分别是:/opt/metasploit 和/usr/share/metasploit-framework

下面我们先进入beEF的目录下面,如下图:

我们打开config.yaml这个文件,我们需要把里面关于metasploit的那一项开启如下图:

将metasploit的enable的项改成true就可以了,然后保存退出。下一步我们需要进入beEF下面的extensions/metasploit目录。如下图:

打开这个config.yaml文件,并把这几个地方修改下:

这个地方ip改为你本机ip,不要用127.0.0.1。下面的路径为metasploit的路径,然后保存。

然后把metasploit的服务开启,在命令行下用msfconsole把控制台打开,接着加载beEF。所用命令为:“load msgrpc ServerHost=192.169.60.19 Pass=abc123”

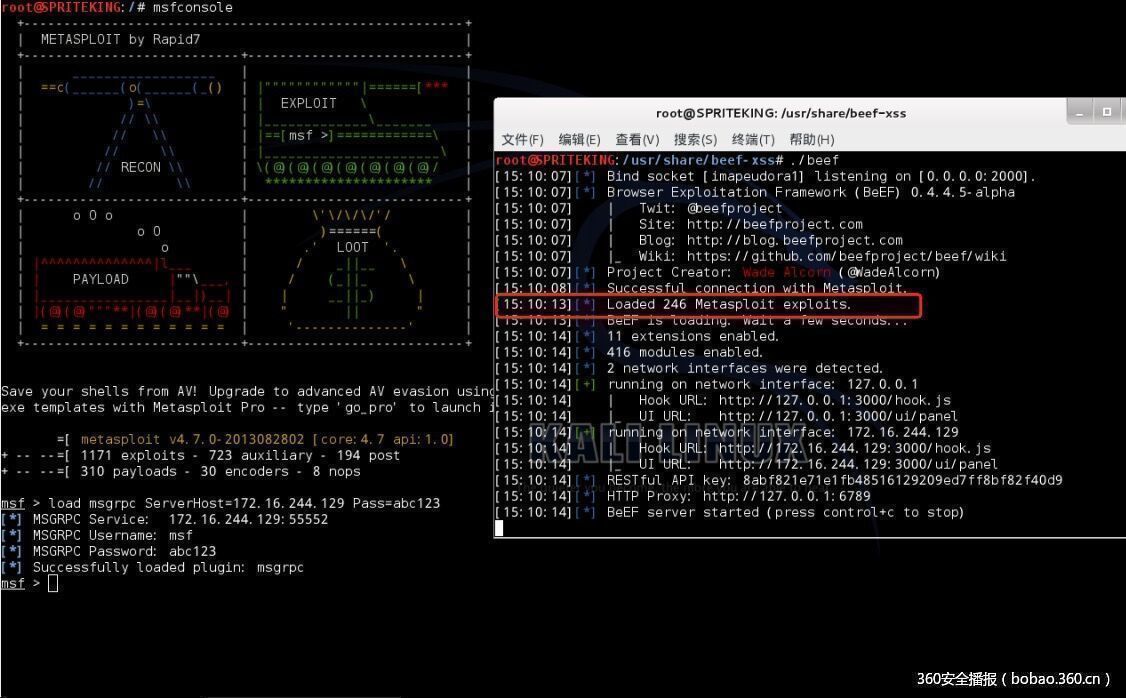

已经成功加载,接下来启动beEF看看:

可以看到已经开始加载metasploit的攻击脚本了。

之后目标机访问了:http://控制端IP:3000/demos/butcher/index.html

BEEF就会上线。。。。

()这段xss会被插入浏览的而网页。配合DNS毒化可以很简单的拿下内网主机

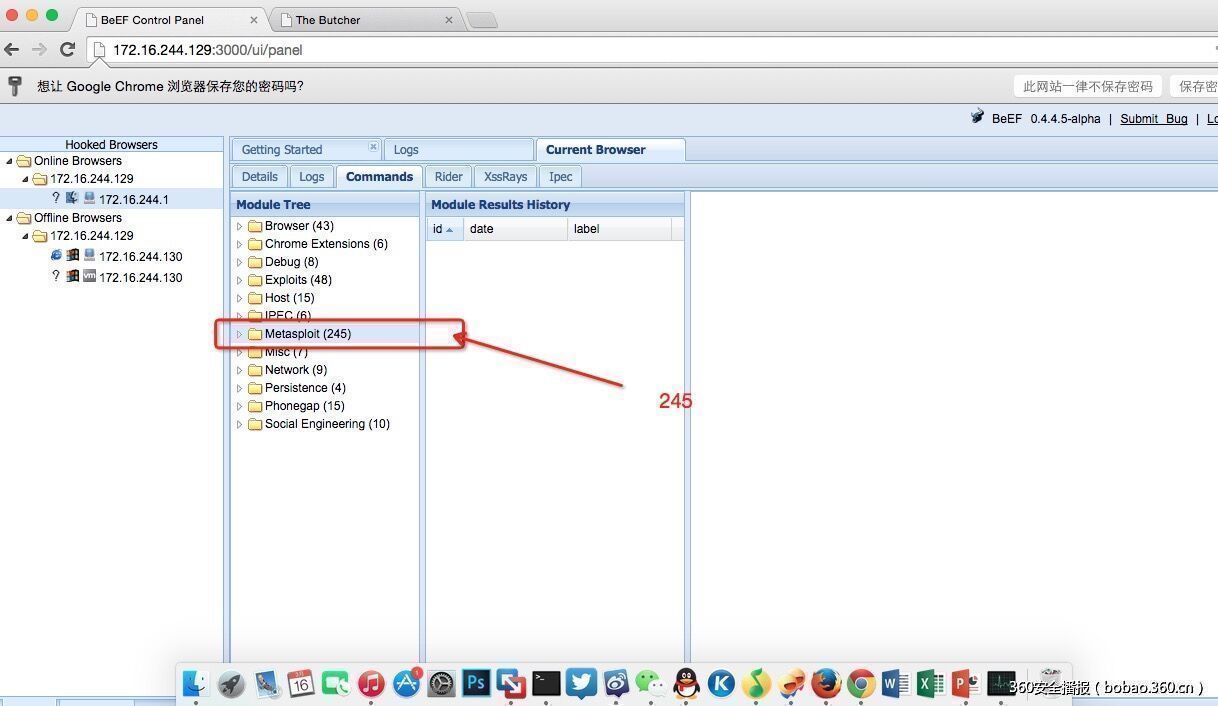

进入beEF看下:

Metasploit攻击模块成功加载。

(如果开启beEF不成功,重启下kali就可以了(重启后重启postgresq、metasploit、服务:

service postgresql restart & service metasploit restart))

之后打开msfconsole #启动Metasploit

在msf内输入:load msgrpc ServerHost=172.16.244.129 Pass=abc123

之后新建终端打开beef:

root@r00tshell:~# cd /usr/share/beef-xss

root@r00tshell:/usr/share/beef-xss# ./beef

=============================================

启动beef这里提示已经载入246个metasploit的EXP,MSF更新到最新版应该有五六百个EXP

进入Beef后台(莫名成了245 =。=!)

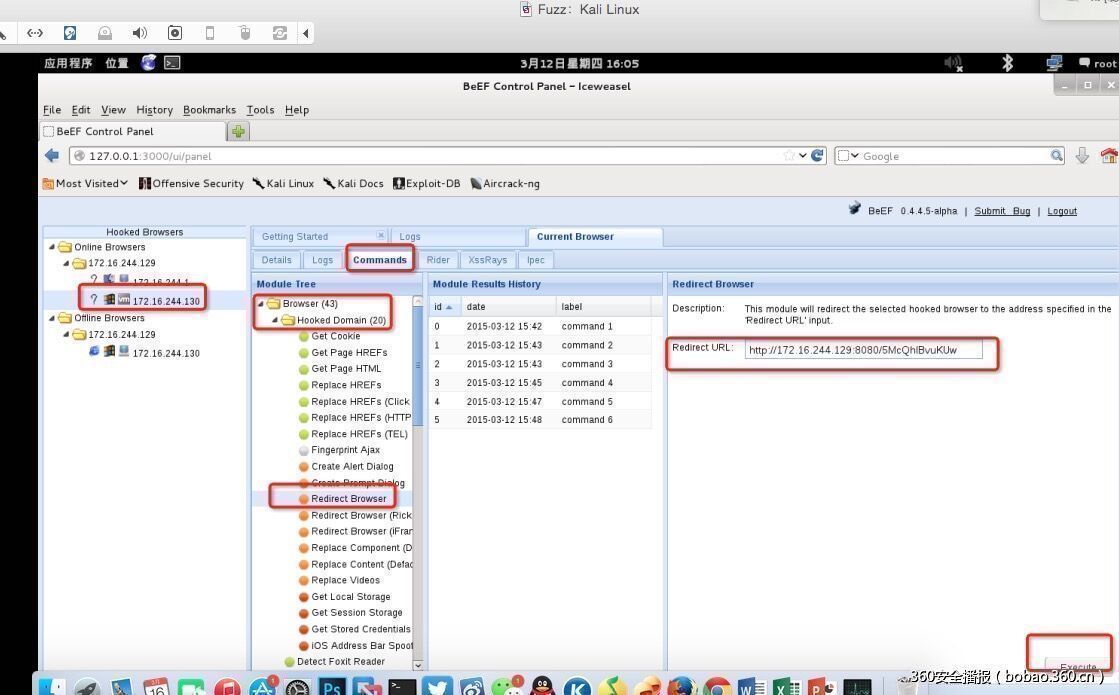

靶机被强行跳转到被监听的URL

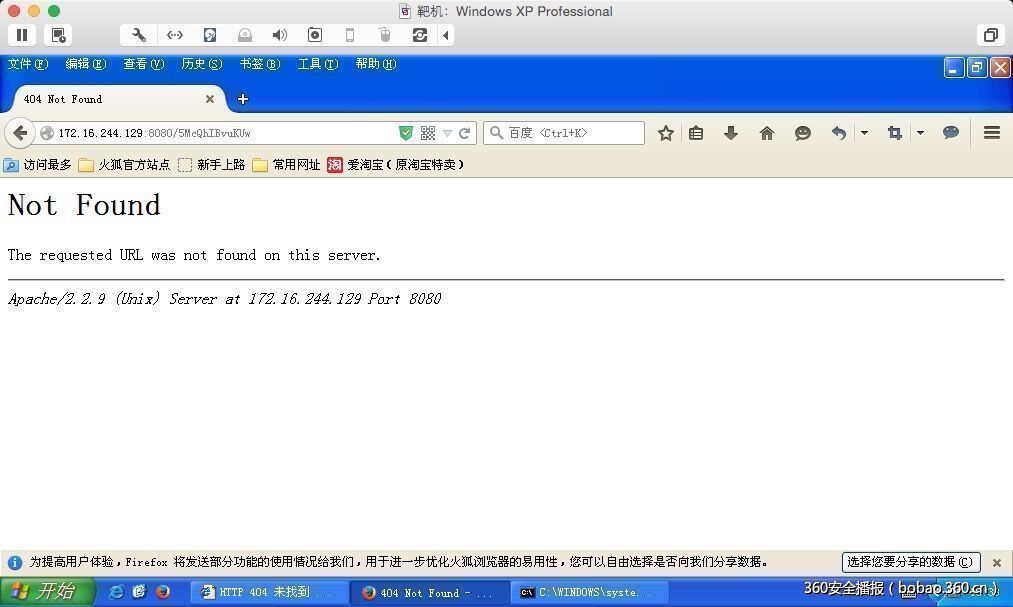

MSF成功监听到(但,貌似是虚拟机装的XP把这个漏洞补了,所以没产生session会话)

如果XP没有打补丁,即存在这个EXP针对的漏洞,这里会产生一个session会话

screenshot 截屏:截取遭钓鱼主机的屏幕到本地文件

sysinfo 查看系统信息

hashdump dump目标主机的用户Hash

0x06更多Meterpreter的命令

参考:

LOFTER:r00tshell™-Team http://r00tshell.lofter.com/post/3d2f21_7517ce8