CVE-2015-5477-BIND查询拒绝服务漏洞报告

知道创宇安全研究团队 2015 . 04. 23

本文 PDF 下载:2015-08-05-ISC-BIND查询拒绝服务漏洞报告

1. 漏洞描述

ISC BIND是美国Internet Systems Consortium(ISC)公司所维护的一套DNS域名解析服务软件。该软件被披露存在拒绝服务漏洞,由于TKEY查询的错误可导致BIND服务器发生REQUIRE断言失败并停止服务,攻击者利用漏洞可恶意构造数据包,导致TKEY记录查询错误,进而导致BIND服务器发生REQUIRE断言失败并停止服务。CNVD对该漏洞的综合评级为“高危”。

漏洞影响BIND 9所有版本(包括BIND 9.1.0版本至BIND 9.9.7-P1, BIND 9.10.0至BIND 9.10.2-P2版本),互联网上对应版本的递归服务器和权威服务器均受到该漏洞影响。根据实际使用情况评估,尽管TKEY查询功能使用较少,但由于基于漏洞构造的恶意攻击包有可能存在极强的前置条件,即使在服务器上配置访问控制列表或限制(拒绝)相关配置选项,也不能有效防范漏洞攻击。

BIND查询拒绝服务漏洞能让黑客远程非授权对BIND所在服务器进行攻击,直至该DNS服务器崩溃,因为BIND句柄的TKEY查询中出现了bug,一个简单的UDP包就可以导致BIND服务器出现“assertion failure”错误,进而服务器上的DNS服务守护进程会结束。

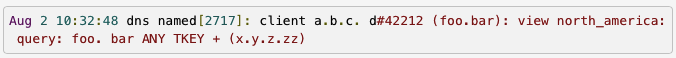

DNS服务器使用方建议查找DNS日志里有没有“ANY TKEY”之类的关键词来判断是否该漏洞。

示例DNS攻击日志如下:

上面的日志例子就是一个黑客EXP留下的信息。这还需要通过rndc querylog on命令启用querylog来实现。

2. 影响范围

2015年8月初,知道创宇ZoomEye团队对全国DNS服务器进行了摸底探测,发现国内共有420084台DNS服务器。其中使用ISC BIND服务的服务器有29,913台,占总量的7.1%。

我国使用ISC BIND的服务器占全国比例已达到7.1%,对我国基础网络稳定有较大的威胁,一旦遭受网络攻击将引发dns服务异常,从而会导致大范围网络中断。

2.1 使用ISC BIND的服务器地域分布

使用ISC BIND的服务器地域分布TOP10如图1所示。

图1 使用ISC BIND的服务器地域分布TOP10

我国使用ISC BIND的服务器地域分布前五名分别是:北京 6,446台 (占我国使用ISC BIND的服务器总数的21.55%) , 广东3,684台(占比12.3%),上海2,712台(占比9.07%),江苏 1,955台(占比6.54%),浙江1,913台(占比6.40%)。

全国DNS服务器 ISC BIND 使用率TOP10,如图2所示:

图2全国DNS服务器 ISC BIND 使用率TOP10

目前,我国DNS的服务器地域分布中,北京、上海、浙江等地服务器使用ISC BIND服务占比较高,一旦遭受攻击,大量使用ISC BIND服务的城市将会有严重的网络瘫痪。

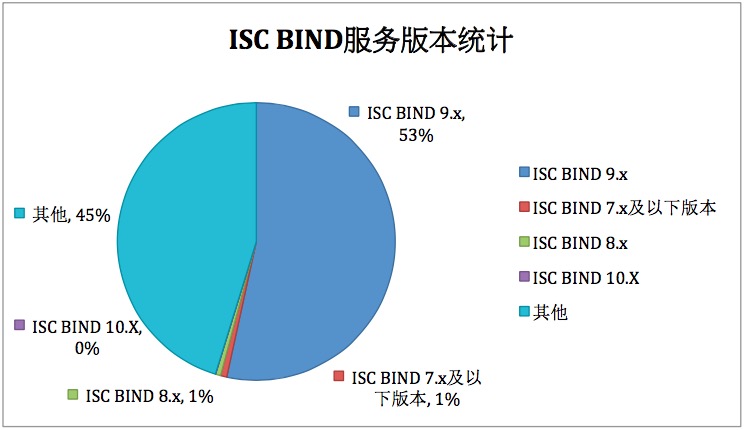

2.2 使用ISC BIND的服务器版本分布

图3 使用ISC BIND的服务器版本比例

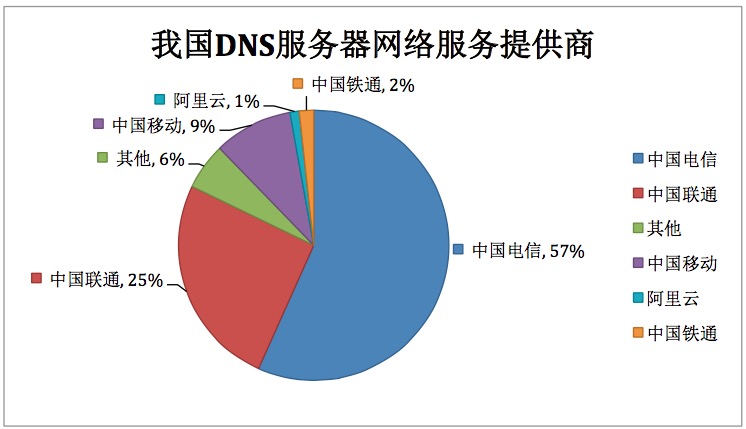

2.3 使用ISC BIND服务的网络服务提供商分布

我国DNS服务器网络服务提供商分布如图4所示:

图4 我国DNS服务器网络服务提供商分布

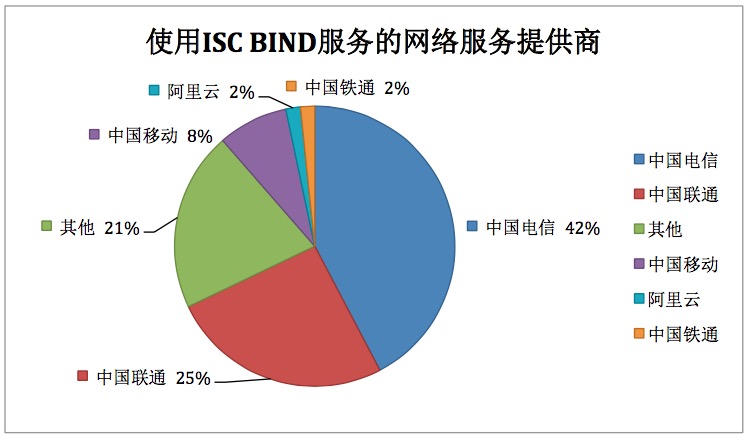

而使用ISC BIND服务的网络服务提供商分布如图5所示。

图5 使用ISC BIND服务的网络服务提供商比例

由以上统计比例可知,我国使用ISC BIND的网络服务提供商中,前三名分别是中国电信(占比42%)、中国联通(占比25%)和中国移动(占比8%),以上三家网络服务提供商的在我国拥有大量用户,一旦黑客发起大规模攻击,电信、联通服务器首当其冲将会引发连锁反应。

3. 解决方案

目前, 厂商已经发布了漏洞修补程序。知道创宇提醒用户及时下载补丁更新,避免引发漏洞相关的网络安全事件。建议相关用户升级到BIND 最新版本。