致命弱口令导致渗入内网

首先呢,这是一个“那种”(贷款,p2p)站·····,为了不知死活的小伙儿瞎搞把我也牵连了,我还是打码吧!

踩点:

习惯性的看看admin

没戏,但是我把Empty Action 非法操作,请与管理员联系放到了搜索引擎,想尝试可否能够找到程序下载分析一下

可以直接搜索出来,有很多关于金融/贷款这种网站的admin都会出现这个。(大家可以试试)

那么到了这里,找到程序不现实,另一方面也是内心有所逃避,能简单的事情尽量不麻烦

再次回到目标站点,哟和,还有个社区

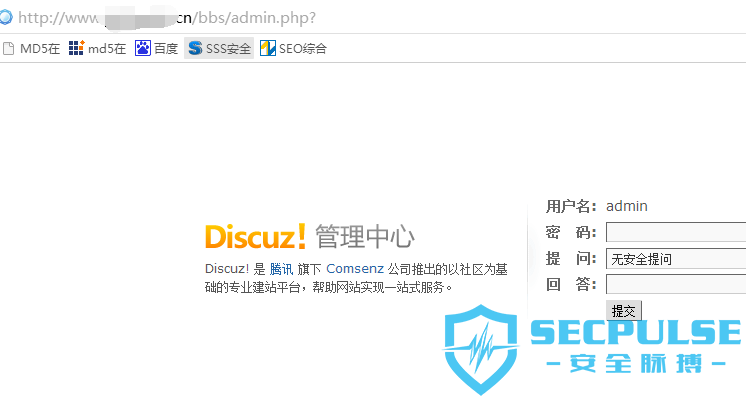

地址是这个样子的http://www.xxxx.cn/bbs/forum.php,我想我明白了什么,从前台就能看出是Discuz的。

那么再次admin就是上图了。

思考与分析,制定作战计划

1.枚举后台可能存在的弱口令

2.利用社工库(我的库可是数一数二的强大)查询管理员的邮箱密码,通过撞库进入

3.在2方案无法成功的情况下,渗透管理员所注册的其他网站,查询管理员正在使用的密码

而我从这个社区人数不多的情况看来,这个公司并没有对社区有什么推广,也就是说管理力度不大。

我实在太想哭了,我实在说不出话来了。手工,一个弱口令就让我进来了

Discuz 3.2 getshell:

首先在后台安装一个插件

单击接口信息,导入接口信息。

这里写入一句话木马

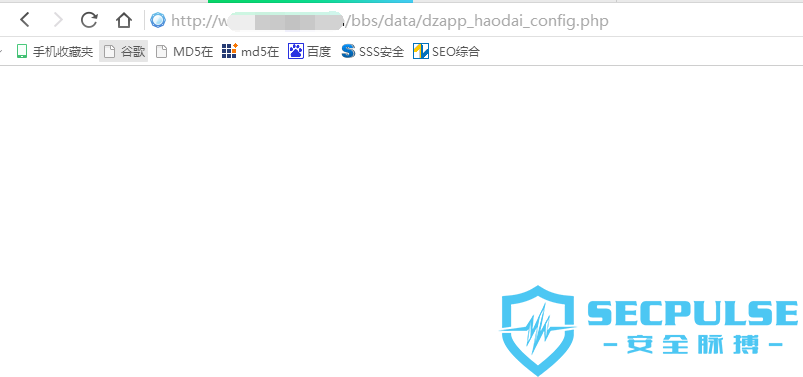

访问路径:http://www.xxxx.cn/bbs/data/dzapp_haodai_config.php 就可以看到已经写入了。(如果你是主站那就是/data/dzapp_haodai_config.php)

而这其实是第三方的安全问题,每每想到这个,我就非常奇怪。

继续深入:

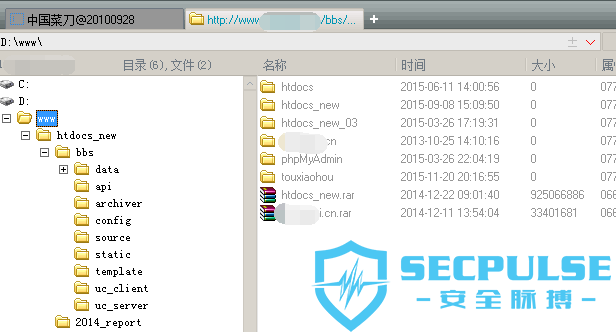

通过上图我首先怀疑是否已经有前人打包了,再看看文件上传/修改时间,压缩包是2014年底修改的,应该是管理员自己打包的,因为其他的文件都是2015年期间修改的。

(当然,不排除前人把修改时间动了手脚,这个文件的修改时间也是可以修改的。更不排除管理员傻逼,毕竟弱口令。呵呵)

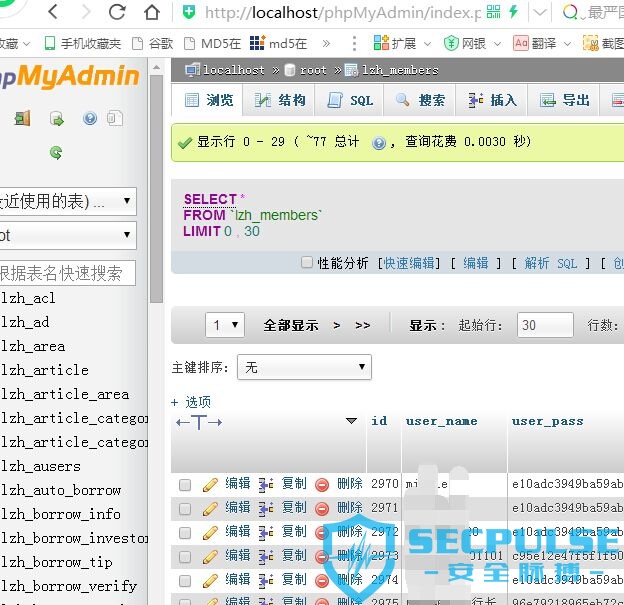

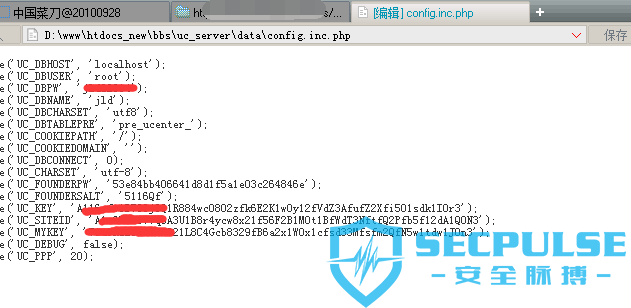

通过熟练的T库经验,快速找到数据库帐号密码,连接不上

1.不允许外部连接

2.用了CDN,我IP地址填错了。

于是:

我管你妈这么多,浪费我这么多时间,我直接找到sql文件打包到本地,搭建一个环境看看有啥好东西

总结:

写的还算完整,后面的提权之类的就不继续写了,太多了。

总的来说这次渗透还算成功,有的时候搞一个花好几天时间都是家常便饭

文章没什么亮点,其实就是耐心,就是耐心,耐心。希望大家能够学习到东西。

【原创作者:95zz 安全脉搏发布】