小话企业安全能力建设

曾经遇到一个面试题,如何对互联网企业从零开始建设安全能力。我瞬间就蒙圈了,只能想到资产整理后的分层检测、防御与应急响应,然后脑海里飘过的一堆开源工具,例如:

生产环境下

网络层:端口扫描发现服务nmap/zmap/masscan, 入侵检测snort/bro,防火墙iptables/netfilter,堡垒机

主机层:入侵检测ossec,安全审计lynics/audit,rootkit检测,漏洞检测nessus,主机加固

应用层:waf(nginx+lua),漏洞检测awvs+nikto+sqlmap, webshell检测php,mobile APP安全检测

业务层:账户安全管理,反游戏外挂,黑产抗衡,反欺诈等

办公环境下

OA系统:上网行为监控,PC杀毒,邮件附件杀毒,移动设备管理

这个答案被直接鄙视了。

现在想想,不考虑企业规模,不考虑企业安全建设阶段,我这个答案也不算太错。 全景上看企业安全,实际就这些

http://www.tanjiti.com/enter-security.php (全景图)

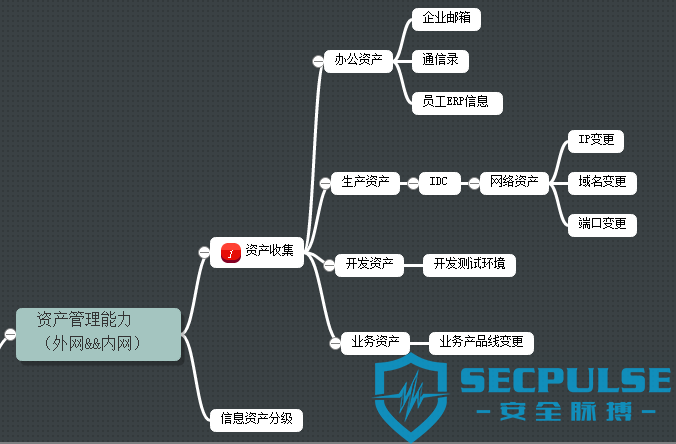

一、资产管理能力(外网&&内网)

记得有一家互联网公司做资产管理,是靠内审人员excel人工登记,互联网资产变动是相当快的,这种不靠谱的方法结果是白干了。

资产管理要做的好一定需要一套资产发现自动化工具。

现在有不少优秀的外网资产发现工具,其实有名的shodan/zoomeye就是,这里可以学学渗透的第一阶段,信息采集能力。

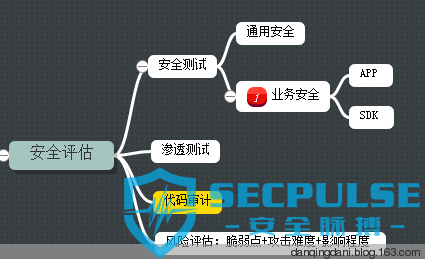

二、安全评估能力

安全评估,大多数的甲方工作人员都重点在做web产品的安全测试,mobile产品还处于初级阶段(其中Android的要比iOS稍微好一点点),

涉及业务逻辑与黑产对抗的基本靠业务线的测试人员来抗

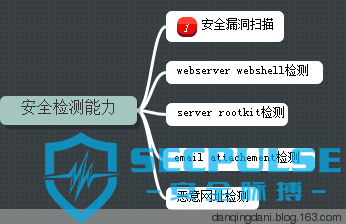

三、安全检测能力

安全检测能力上,体量略大一点的公司都开始了漏洞扫描器的自研,但基本都围绕着性能与部署优化(单机变分布式,分布式变虚拟化docker),

检测能力没有本质提高,漏洞扫描器的通用漏洞扫描能力都维持现状,PoC扫描能力靠漏洞收集等非技术线方法来提高。

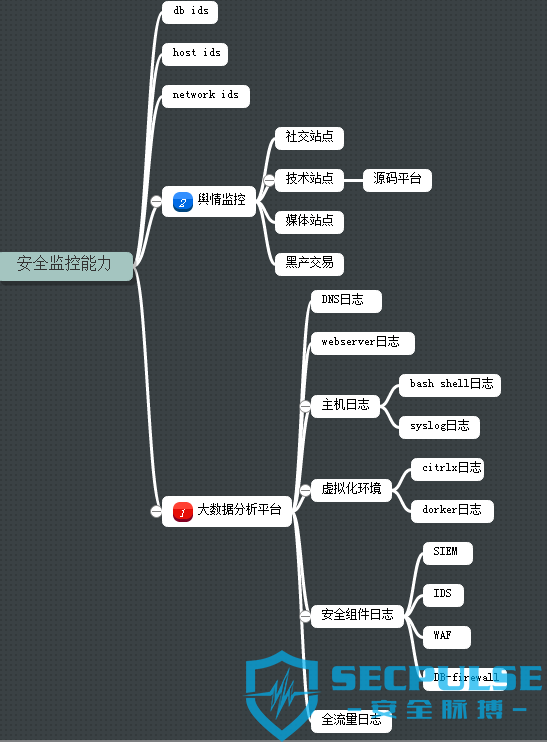

四、安全监控能力

大数据炒热了监控,大家都在讲“看到的能力” “数据为王”,实际都卡在了如何用有限的数据最大程度的自动化上。可惜的是现在的解决方案都本末倒置了,

讲hadoop生态圈,ELK可视化检索,storm流式处理的很多,没有好的数据处理方式,是不能做到准确的自动化(最小人力介入并获得误报与漏报平衡的自动化)的。

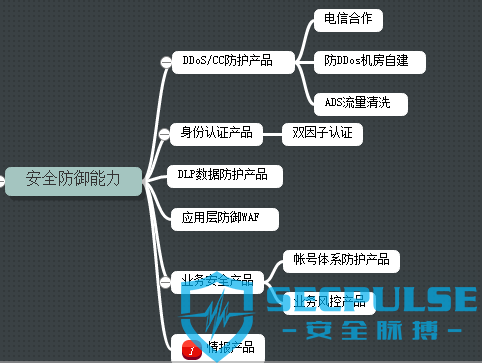

五、安全防御能力

防御型产品除了身份认证有些革新,其他没有啥进展,原因是防御受限于监控能力的输出,监控能力受限于数据处理能力(实际上很多监控能力还不到比拼大数据处理这一步)。

情报产品放入防御型产品中,实际不是很恰当。目前情报对防御来说最直接的作用是产生黑名单(威胁情报)

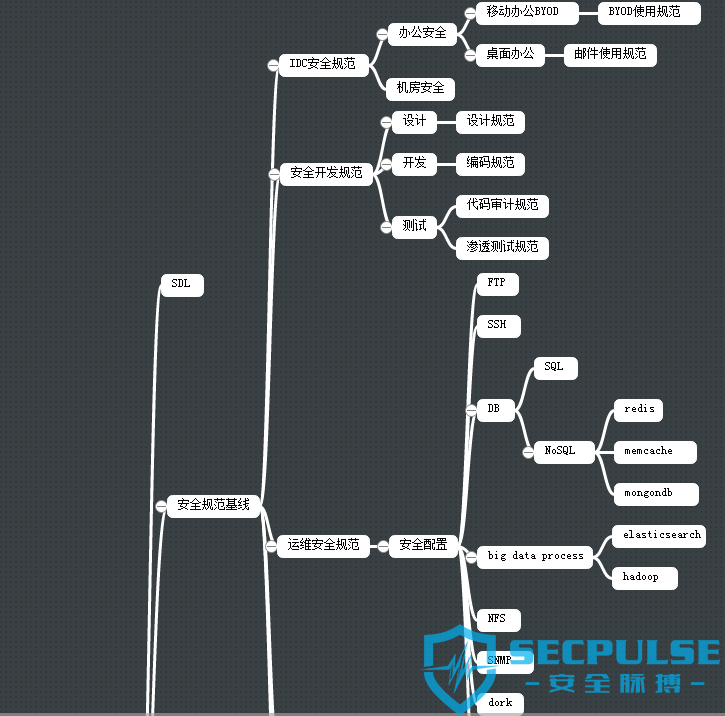

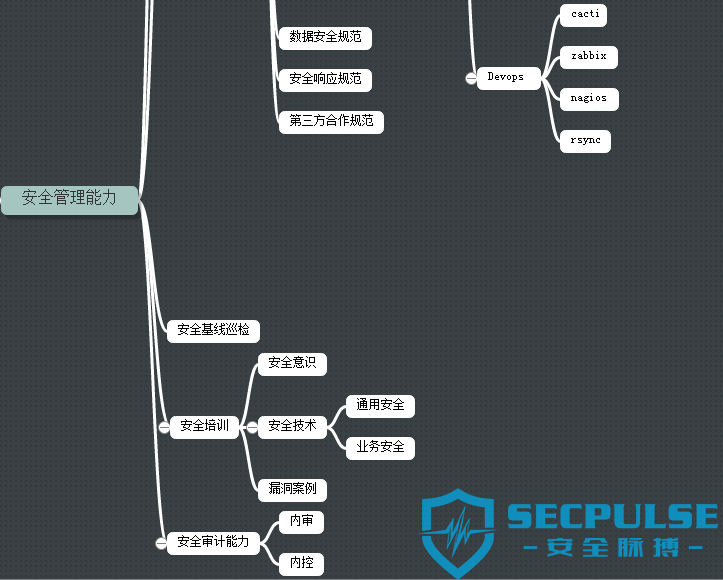

六、安全管理能力

安全管理更多的是安全部门的自我保护,出事后可以和对方说,”看呀,我早说过的呀,不信? 有规范,有操作记录“。

其实我不太同意七分管理三分技术的说法,安全做的好一定是润物细无声的自动化了。

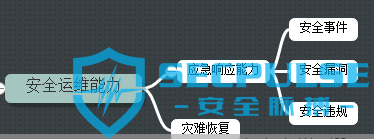

七、安全运维能力

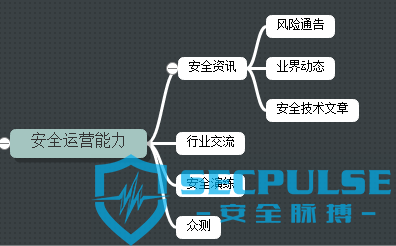

八、安全运营能力

九、安全取证/溯源能力

能做到这一步就相当完美了。安全的本质是风险管理,攻击的本质是利益的游戏,增加攻击的成本(大家都专注在提高攻击难度上)

告诉你攻击的后果更是一种有效的打击方式(拦截单次攻击事件和打击掉一个攻击团伙谁更有效很明显)。

【原文:小话企业安全能力建设 作者:碳基体 安全脉搏整理发布】