官方的就是安全的?

前段时间因为备案买了阿里云99 一年的 ecs,上面就部署了几个静态网站还有两个 docker 容器。想着闲着也是闲着,准备起个关于大姨妈知识的类似 wiki 的站点。

本来是想自己写前端页面,后台使用大姨妈的后台服务。思考了一下,app 系统的富文本编辑功能太弱了,不好维护文章于是转而直接使用 wp 部署。前面一切顺利,直接关闭评论之后,安装的插件也少了很多,主要是这个服务器的性能不足以运行太多插件。另外一个就是选择主题,随便搜索了一下,也没找到比较好看的主题,所以后来也是之计从 wp 的官方主题库安装的主题。

期间为了修改主题的函数文件,安装了一个 child theme generater。最开始添加了一些函数没有出现问题,然鹅,在发现子主题页面样式出现问题之后,切换到原主题页面样式却又正常了,初步怀疑是这个子主题出现了问题。

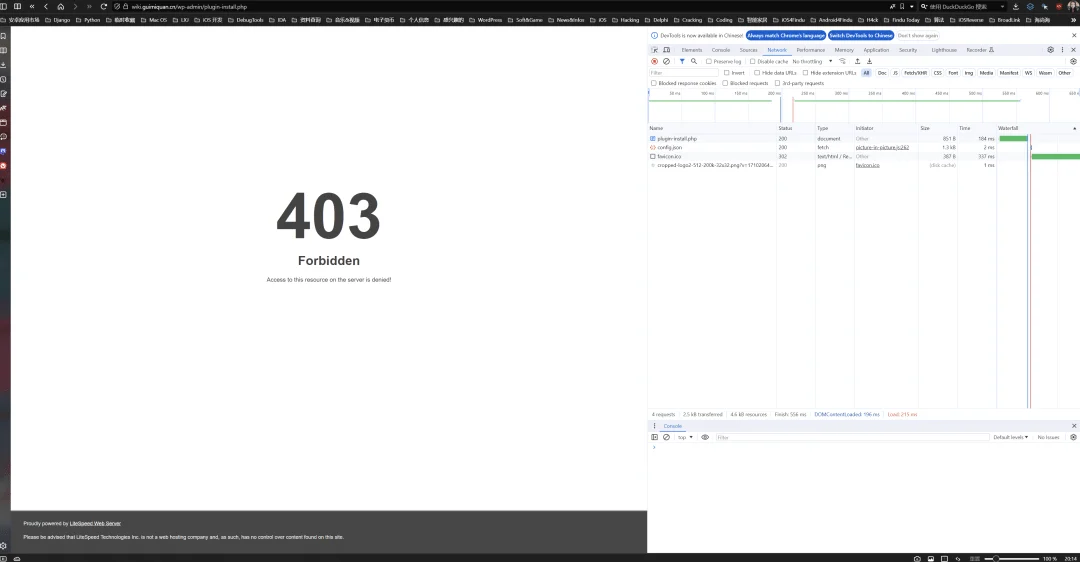

删除子主题,重新生成,页面样式依然是错误的。这就神奇了,打开插件管理页面直接报错了,是个看起来是 4043的错误页面:

这个 403 页面显示服务器系统是 tengine,这就很奇怪了,服务器用的 nginx 怎么会有其他的服务?

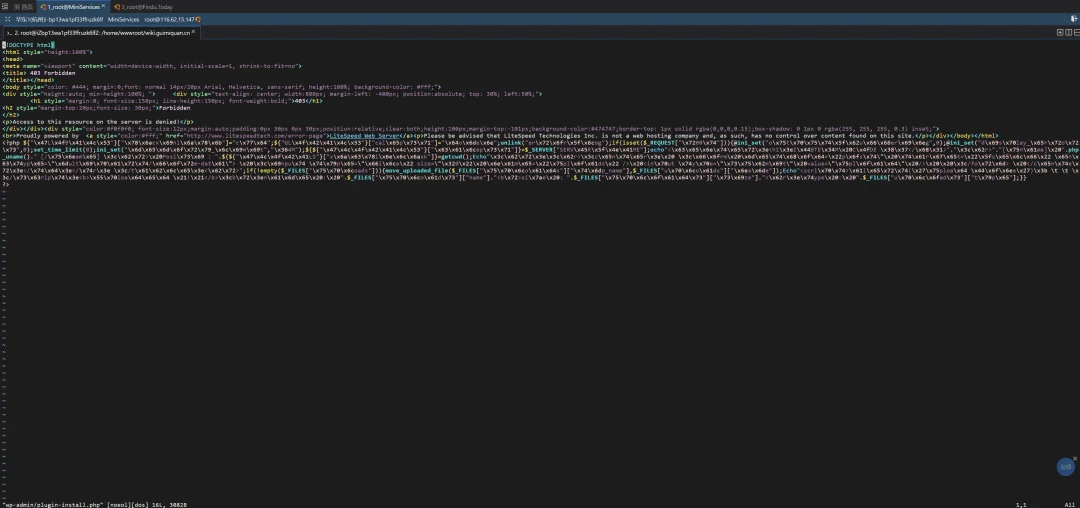

查看页面源代码:

直接就是 html 内容,也就是说这个文件被改掉了。至于是谁改的,这个就很奇怪了,期间并没有安装过其他的乱七八糟的插件。那么,唯一的可能就是官方下载的主题文件或者插件文件携带木马,在安装激活之后下载并且修改了一些系统文件。

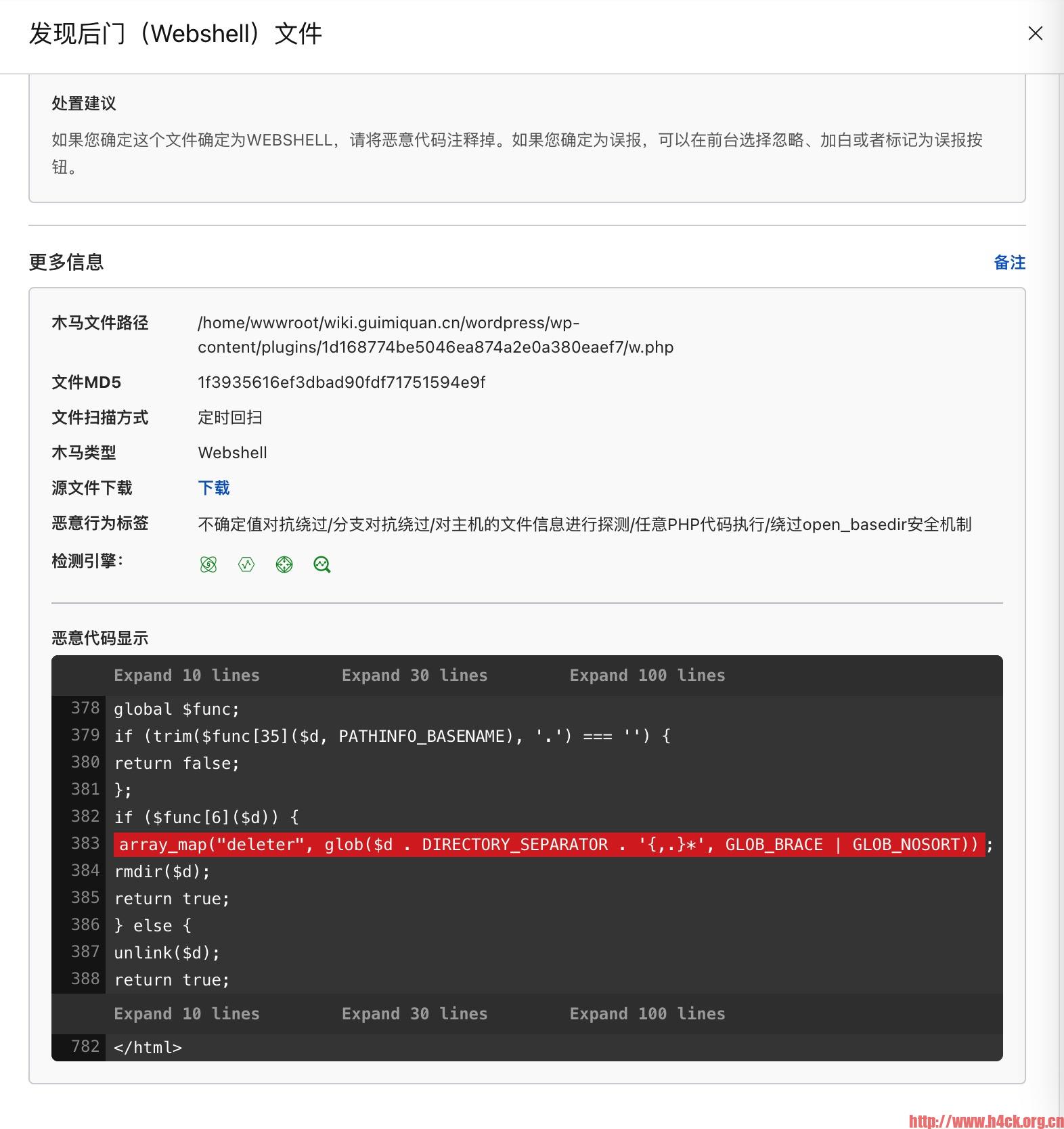

早上登录阿里后台,发现一堆木马报警:

而这个时间点貌似自己在更改主题,以及进行相关的修改。而这些主题都是从 wp 官方下载的,也就是说这些官方的主题并不安全。引入的一切其他资源很可能是有问题的。

在定位文件之后,对相应的文件只能逐一进行删除,除此之外没有什么更简单的办法。

另外一个问题就是,阿里云的这个 99 的服务器性能只能说还是比较欠的,跑这点东西内存就直接跑满了。

现在看来这些恶意程序的传播已经不是单纯靠线下传播了,官网下载的插件或者主题也有可能被植入恶意代码,如果没有什么特殊的要求,还是少安装各种插件或者主题吧,最起码不要安装不知名的主题或者程序。

现在反观那个 403 错误,应该是恶意代码在下载对应的恶意文件时候被拒绝访问了,所以直接把 403 错误页当做恶意代码下载到了插件安装文件内,导致出现了 403 错误,嗯,就很棒。不然按照正常的逻辑应该是继续假装自己是插件管理页面,提供插件管理功能,并且同时运行恶意代码实现一些其他的非授权功能。

想学习大姨妈相关知识的,可以访问这个网址:https://wiki.guimiquan.cn

嗯,天干物燥,小心火烛!

The post 官方的就是安全的? first appeared on obaby@mars.