发表于

2025-03-26 10:34:41

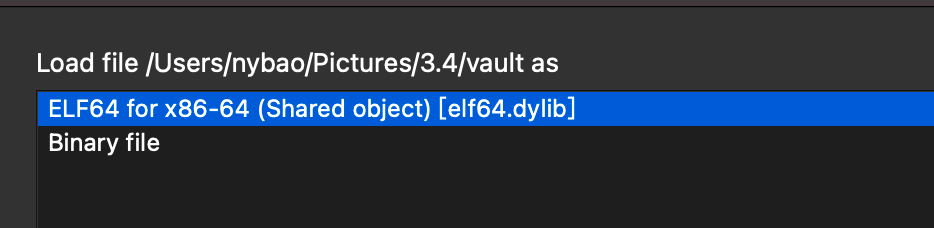

ApoorvCTF Rust语言逆向实战

发表于

2025-03-26 10:33:38

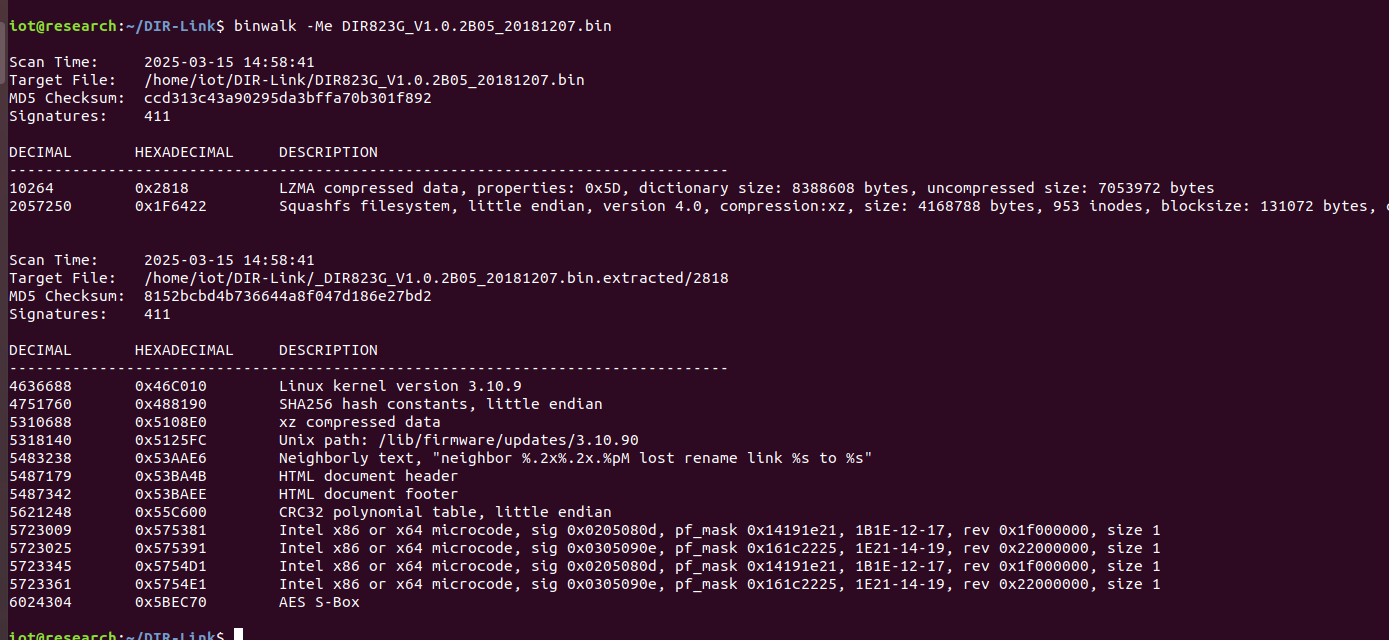

路由器安全研究:D-Link DIR-823G v1.02 B05 复现与利用思路

发表于

2025-02-20 10:50:28

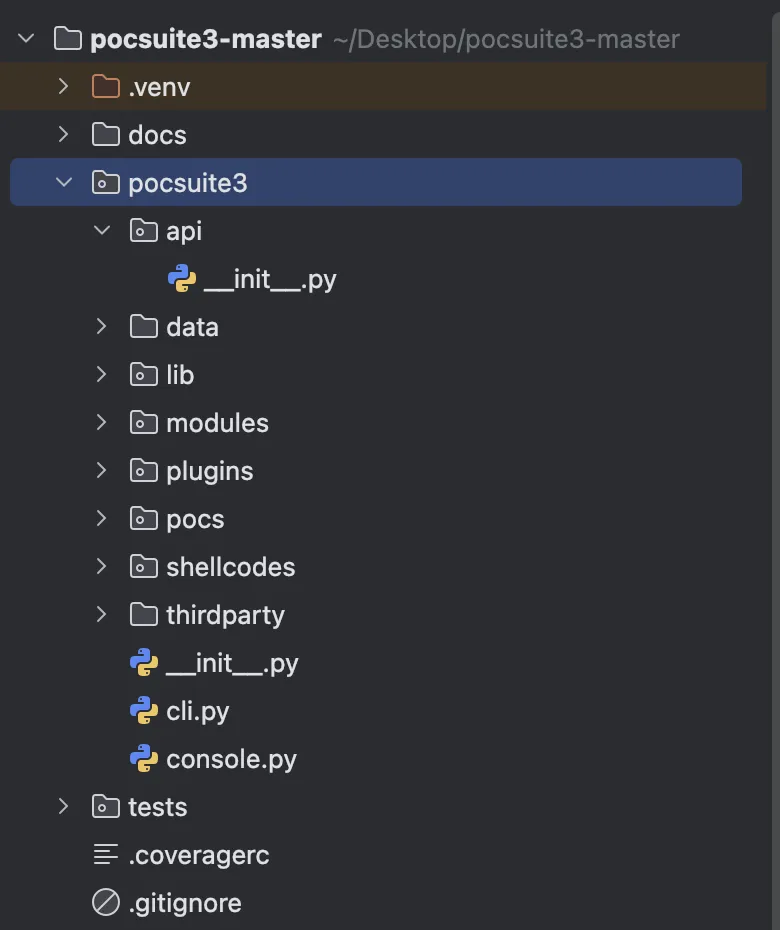

pocsuite3安全工具源码分析

发表于

2025-02-20 10:47:34

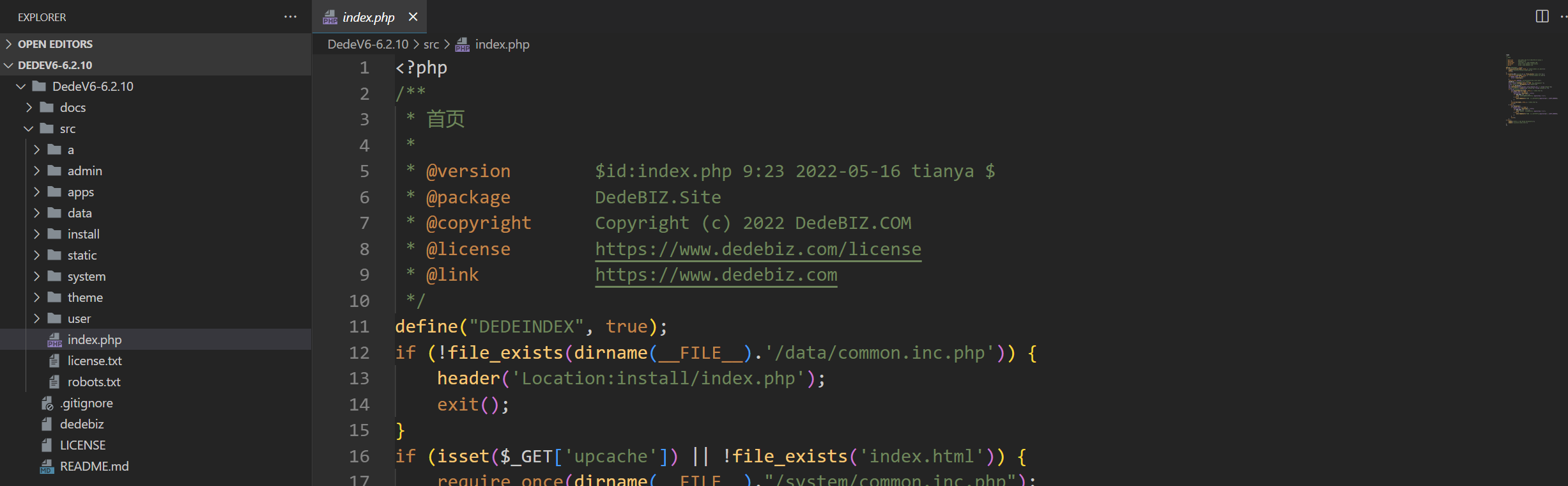

DedeBIZ系统审计小结

发表于

2025-02-20 10:45:46

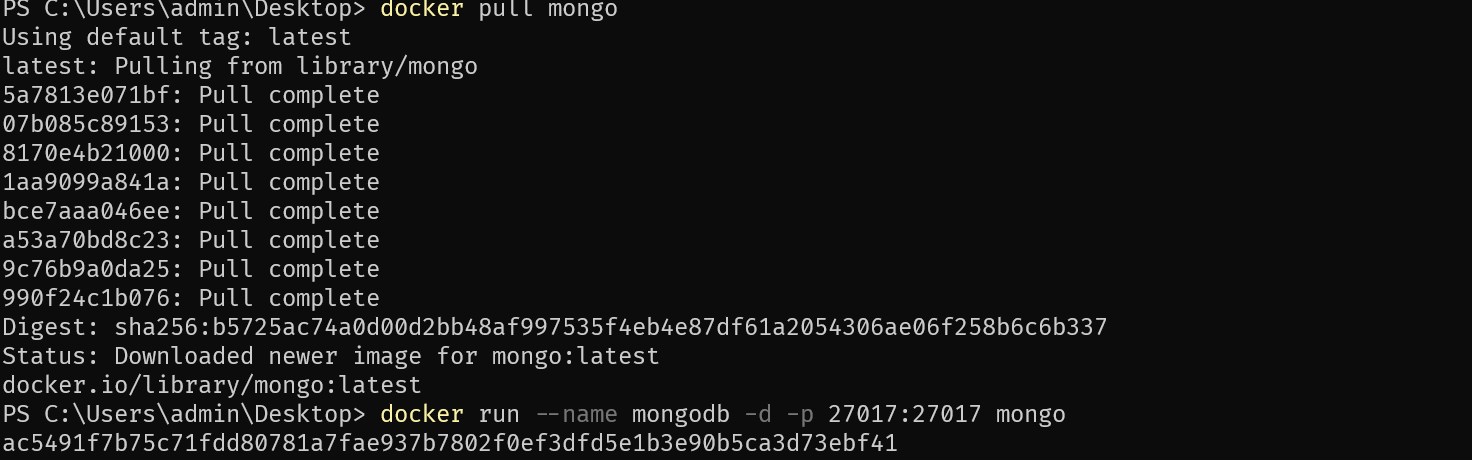

Mongoose 搜索注入漏洞分析

发表于

2025-02-09 09:32:28

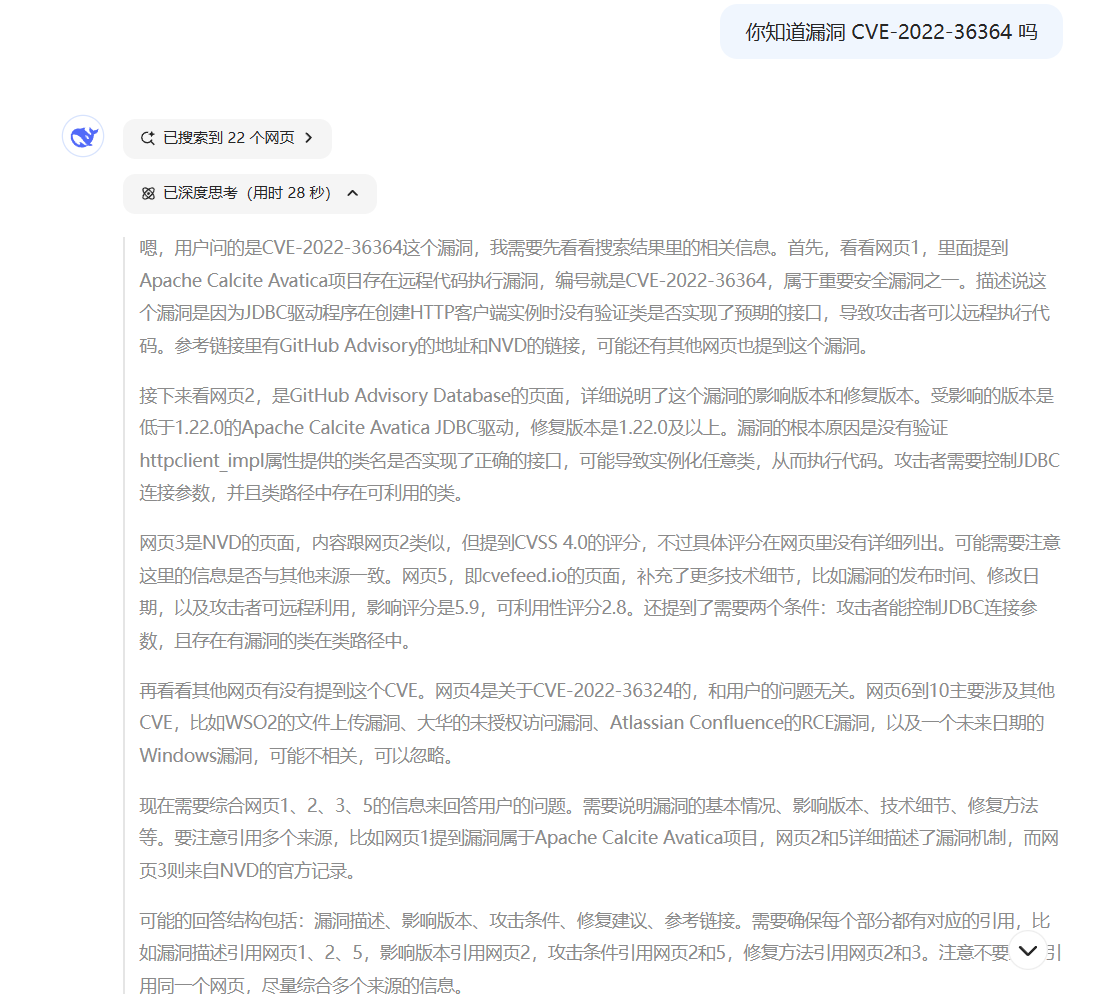

Apache Calcite Avatica 远程代码执行(CVE-2022-36364)

发表于

2025-02-06 07:41:14

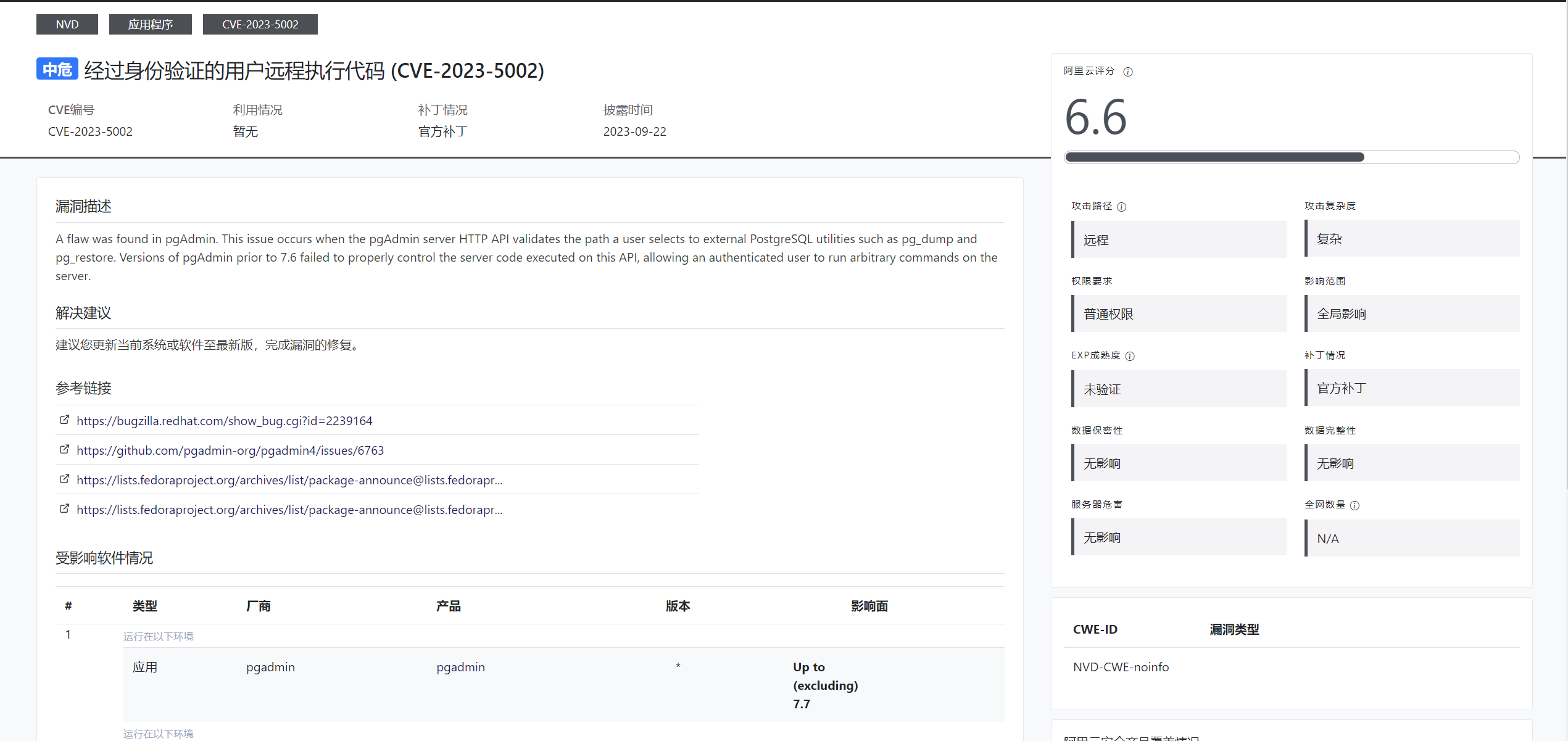

pgAdmin后台命令执行漏洞(CVE-2023-5002)分析

发表于

2025-02-06 07:34:50

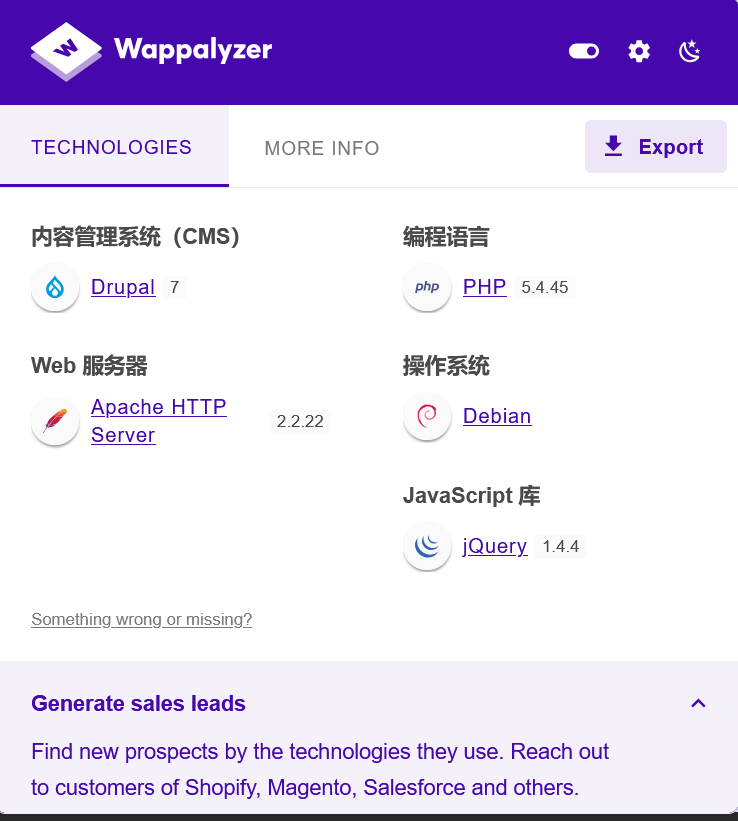

从靶场到实战:双一流高校多个高危漏洞

发表于

2025-01-22 05:32:08

记一次有点抽象的渗透经历

发表于

2025-01-22 05:26:38

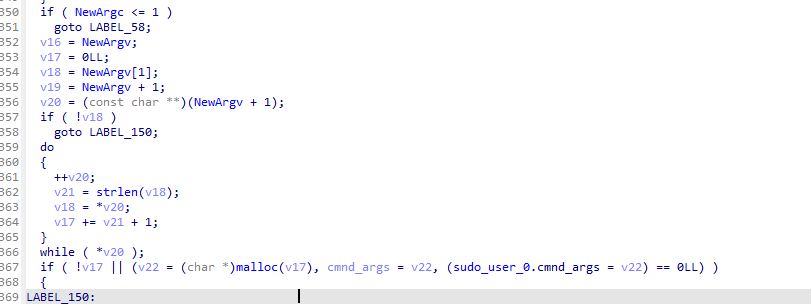

CVE复现之老洞新探(CVE-2021-3156)

发表于

2025-01-20 09:58:26

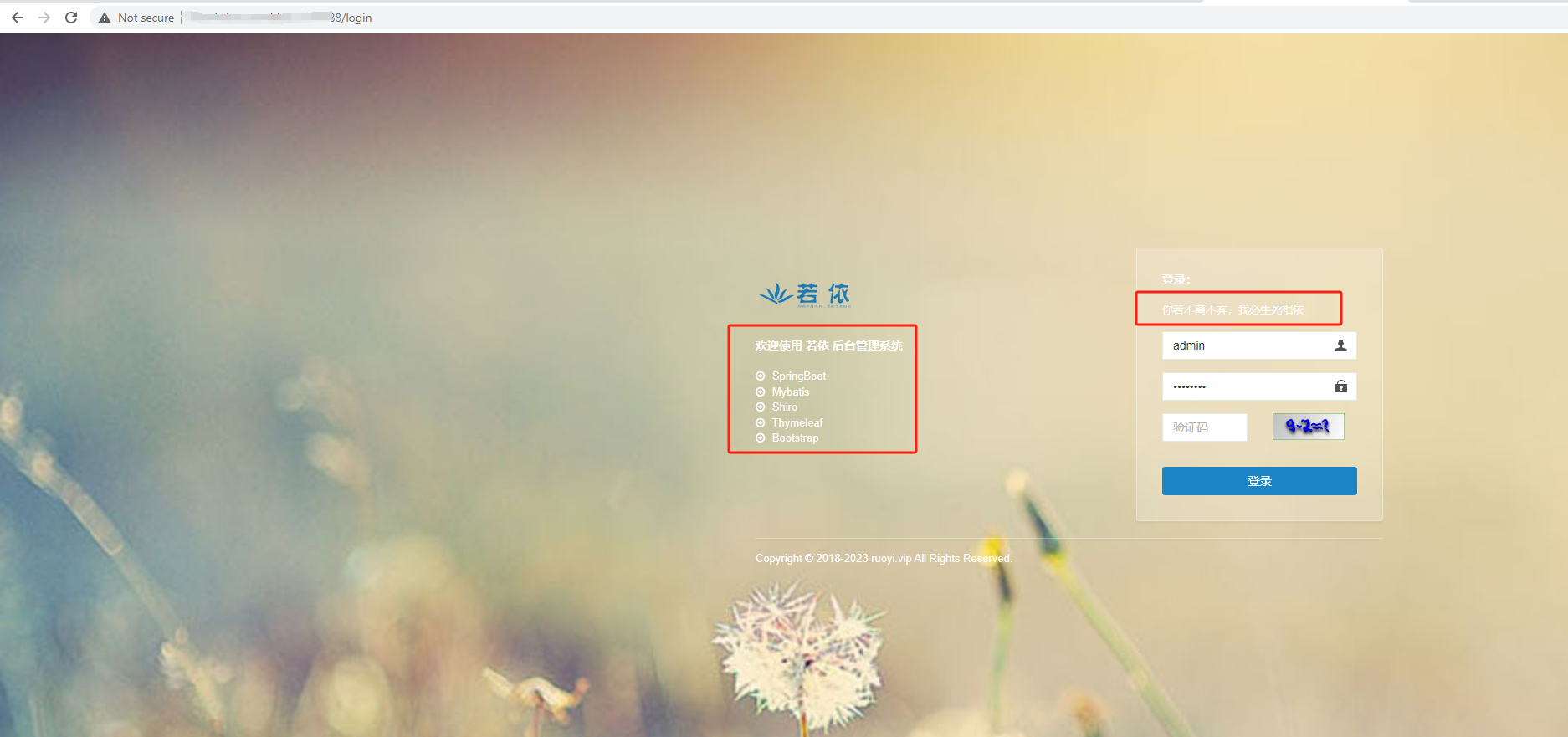

记一次攻防演练中的若依(thymeleaf 模板注入)getshell

发表于

2025-01-20 09:56:40

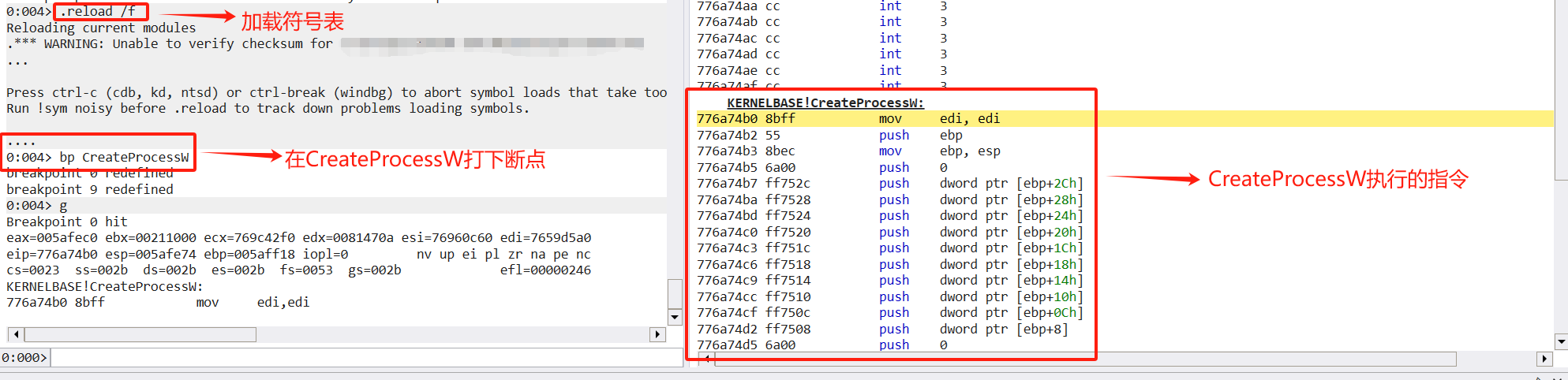

浅谈内联钩取原理与实现

发表于

2025-01-17 09:34:02

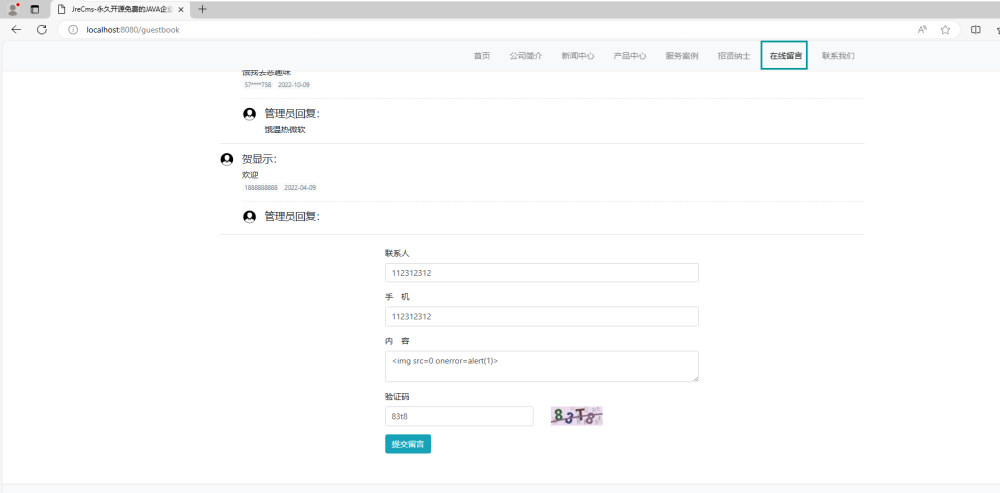

记录一次CMS的代码审计

发表于

2025-01-17 09:27:32

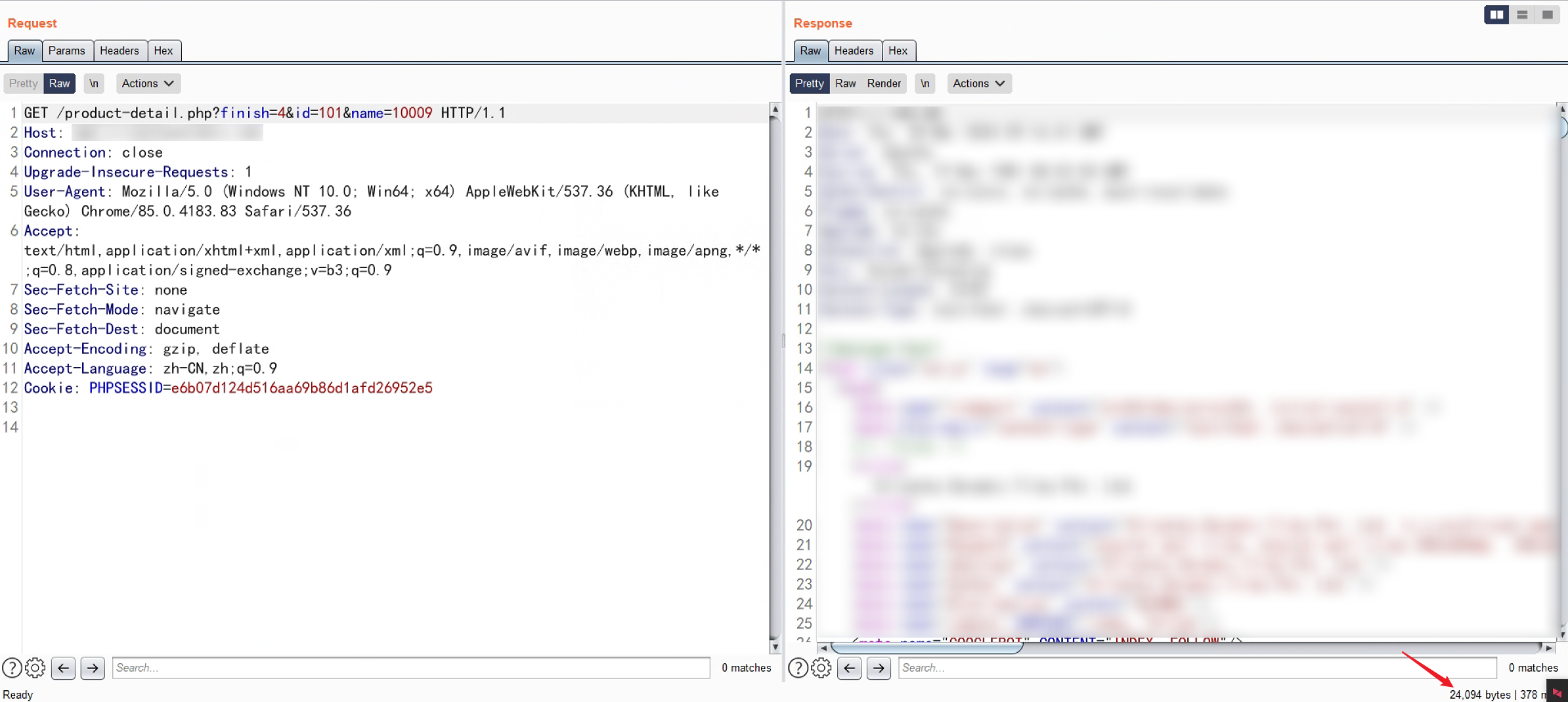

三个月测一站之漏洞挖掘纯享版

发表于

2025-01-16 08:07:37

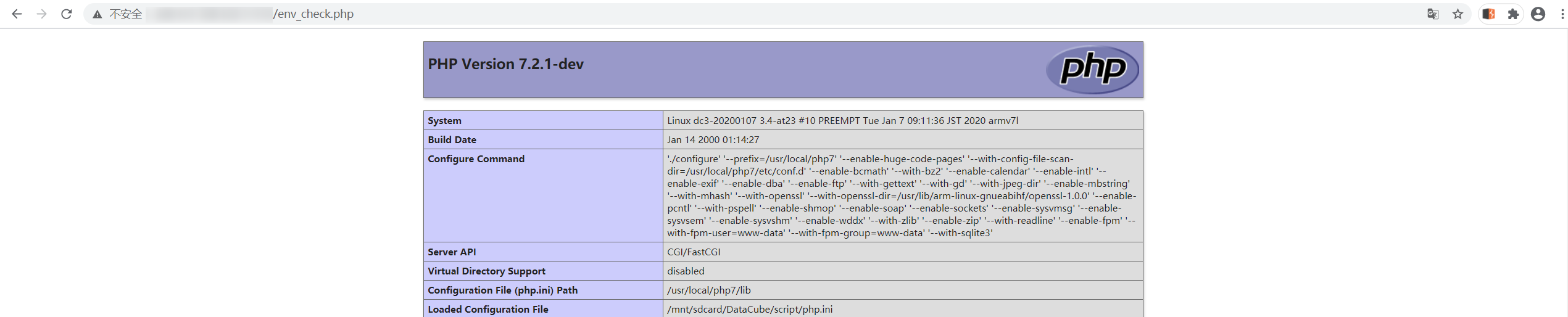

DataCube 漏洞小结

发表于

2025-01-16 08:04:23

记某次攻防演练:大战UEditor并突破

发表于

2025-01-15 08:19:40

【总结】逻辑运算在Z3中运用+CTF习题

发表于

2025-01-15 08:16:38

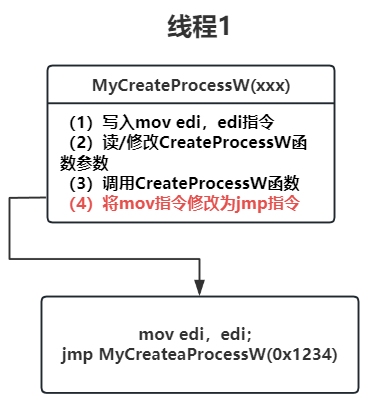

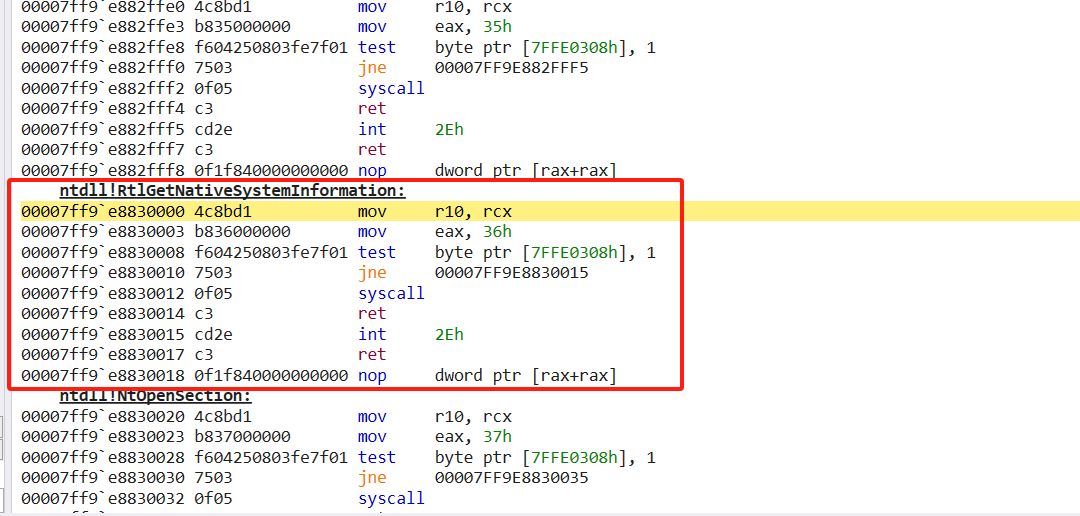

浅谈热补丁的钩取方式

发表于

2025-01-15 08:10:38

浅谈进程隐藏技术

发表于

2025-01-14 06:30:30

Windows远程桌面的奇技淫巧

发表于

2025-01-14 06:19:36

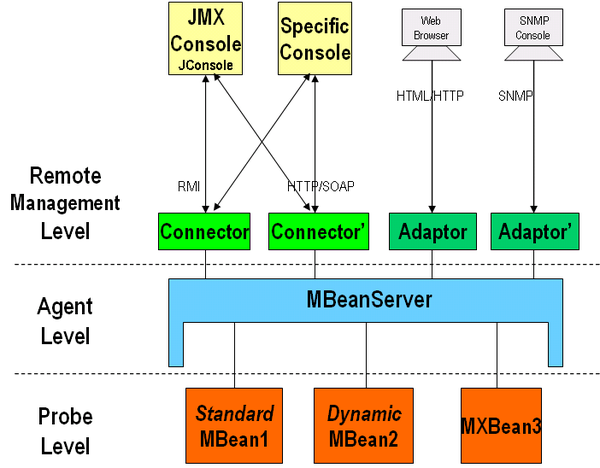

JMX 反序列化漏洞

发表于

2025-01-14 05:19:56

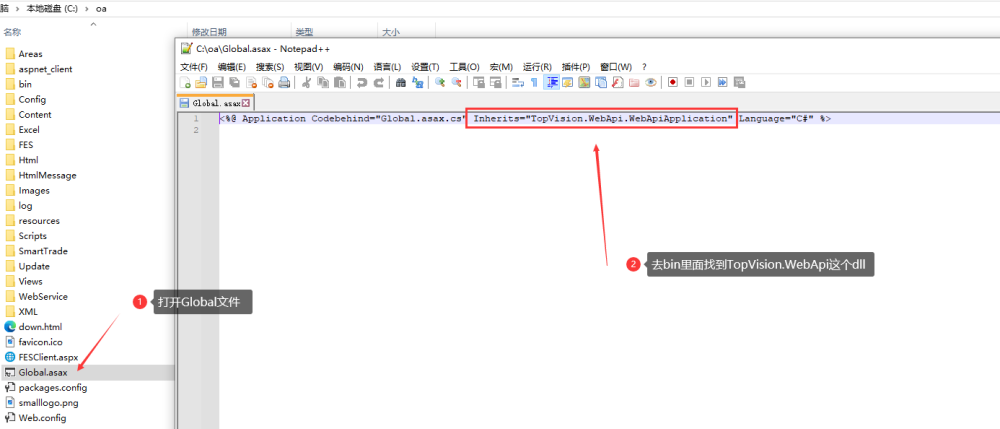

某个OA系统的代码审计

发表于

2025-01-10 05:58:45

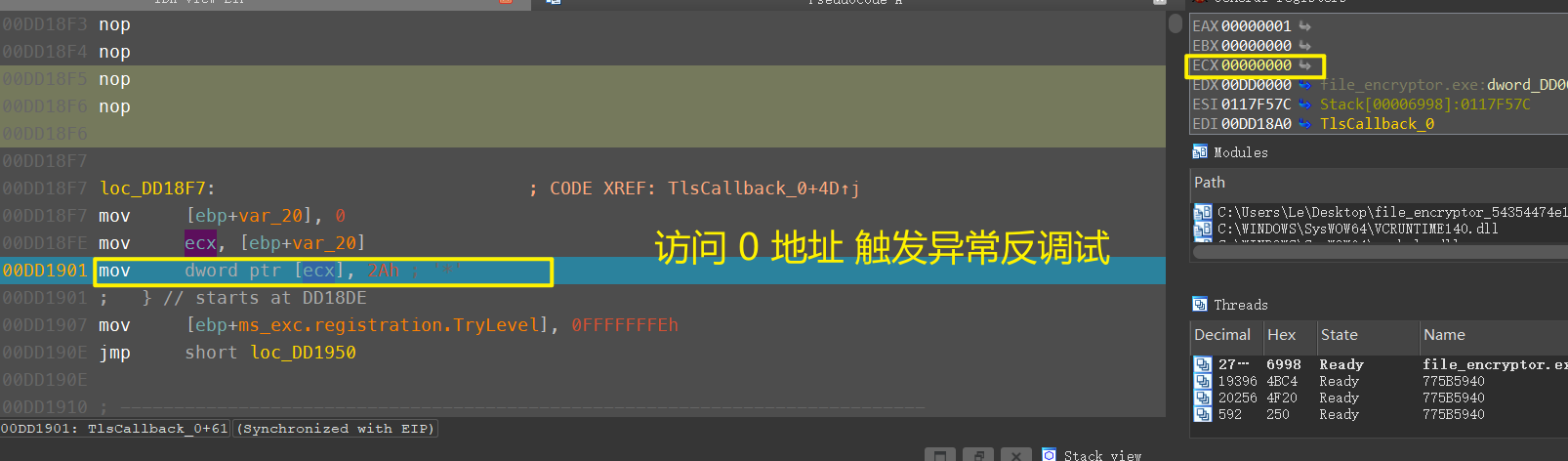

后门函数技术在二进制对抗中的应用

发表于

2025-01-10 05:35:06

靶场战神为何会陨落?

发表于

2025-01-09 09:21:22

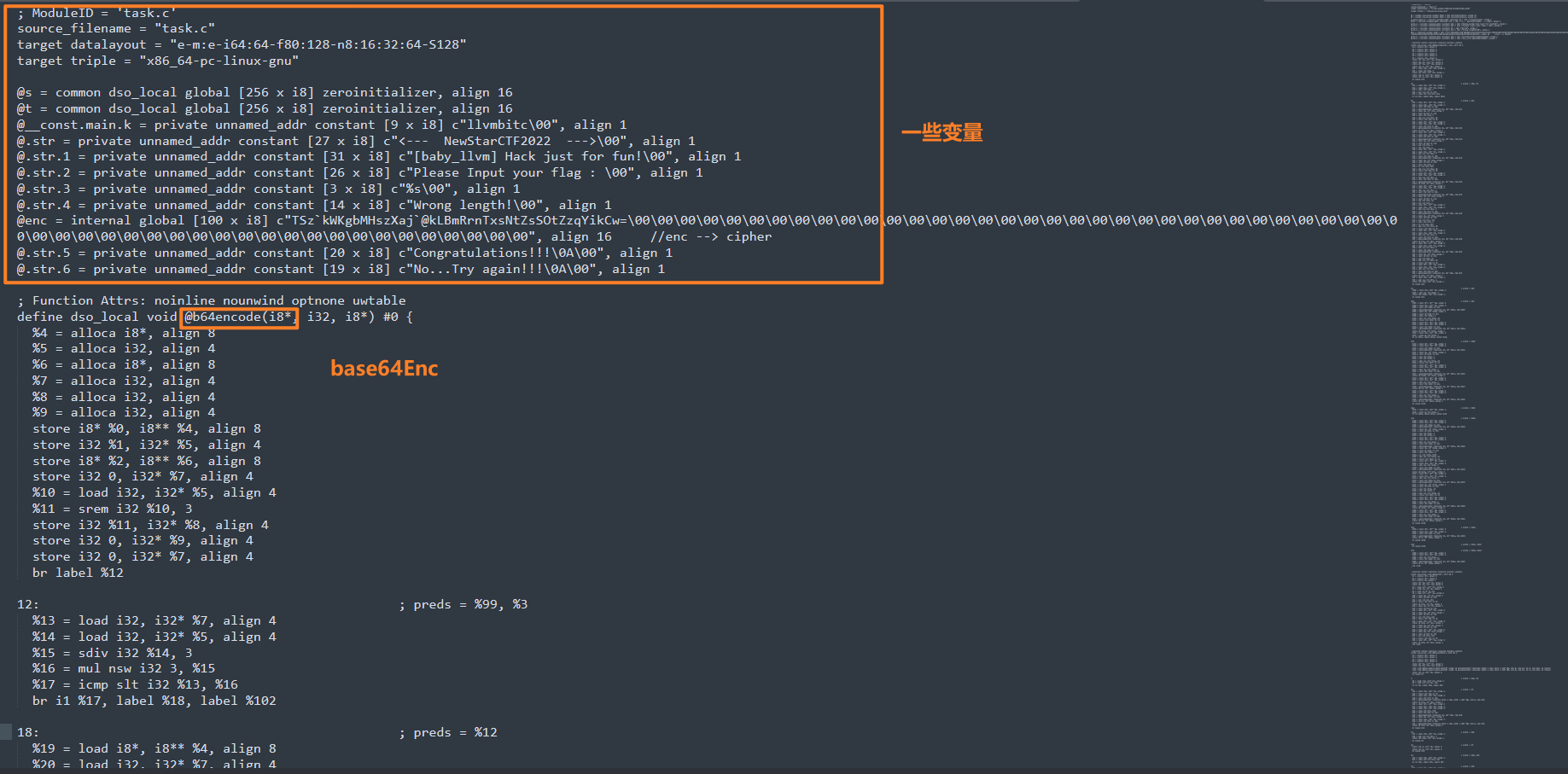

LLVM IR 深入研究分析

发表于

2025-01-09 09:18:59

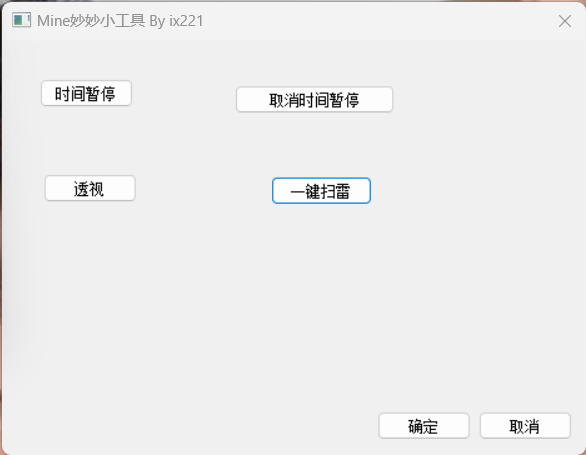

MFC框架软件逆向研究

发表于

2025-01-09 09:06:42

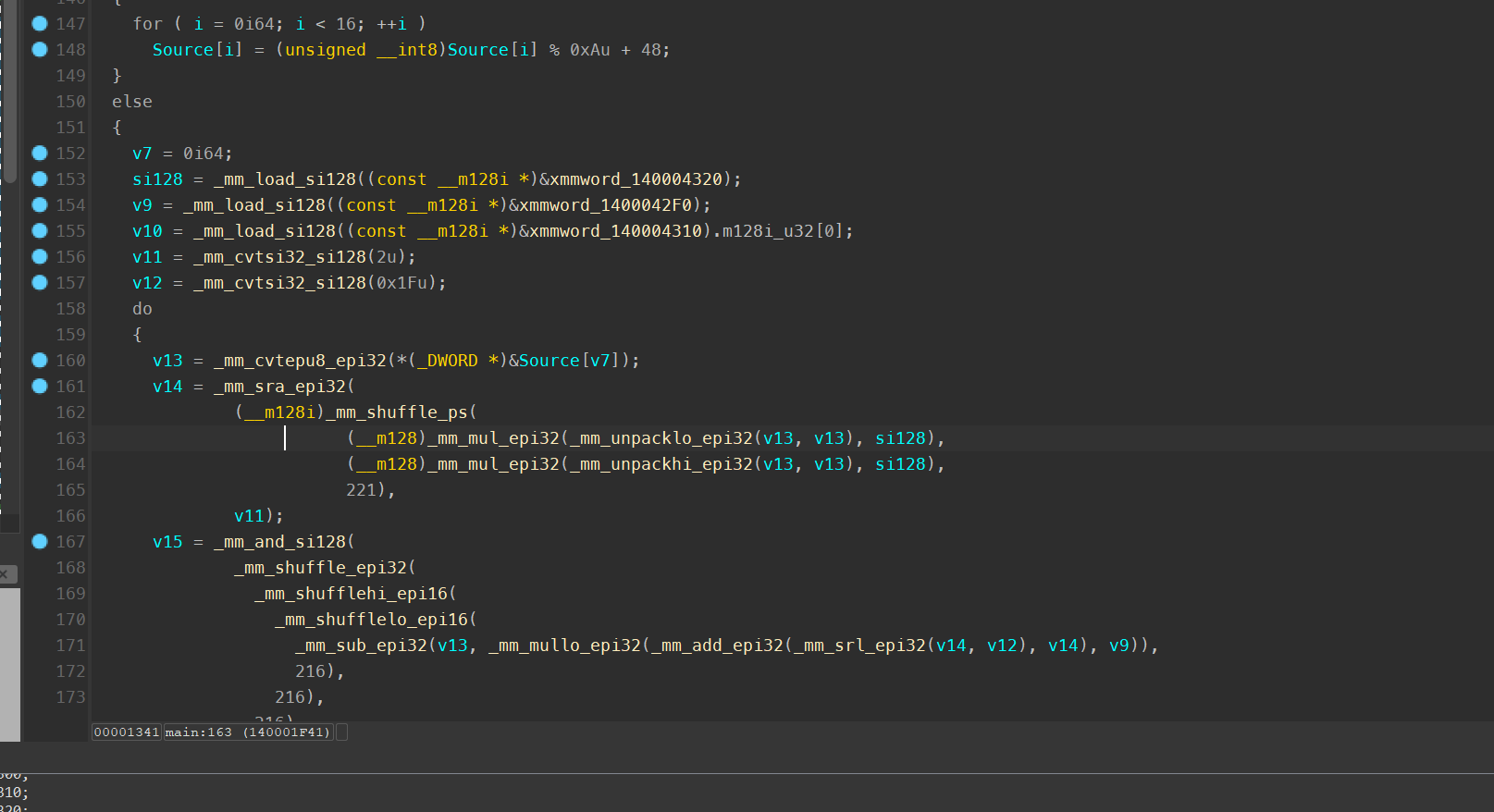

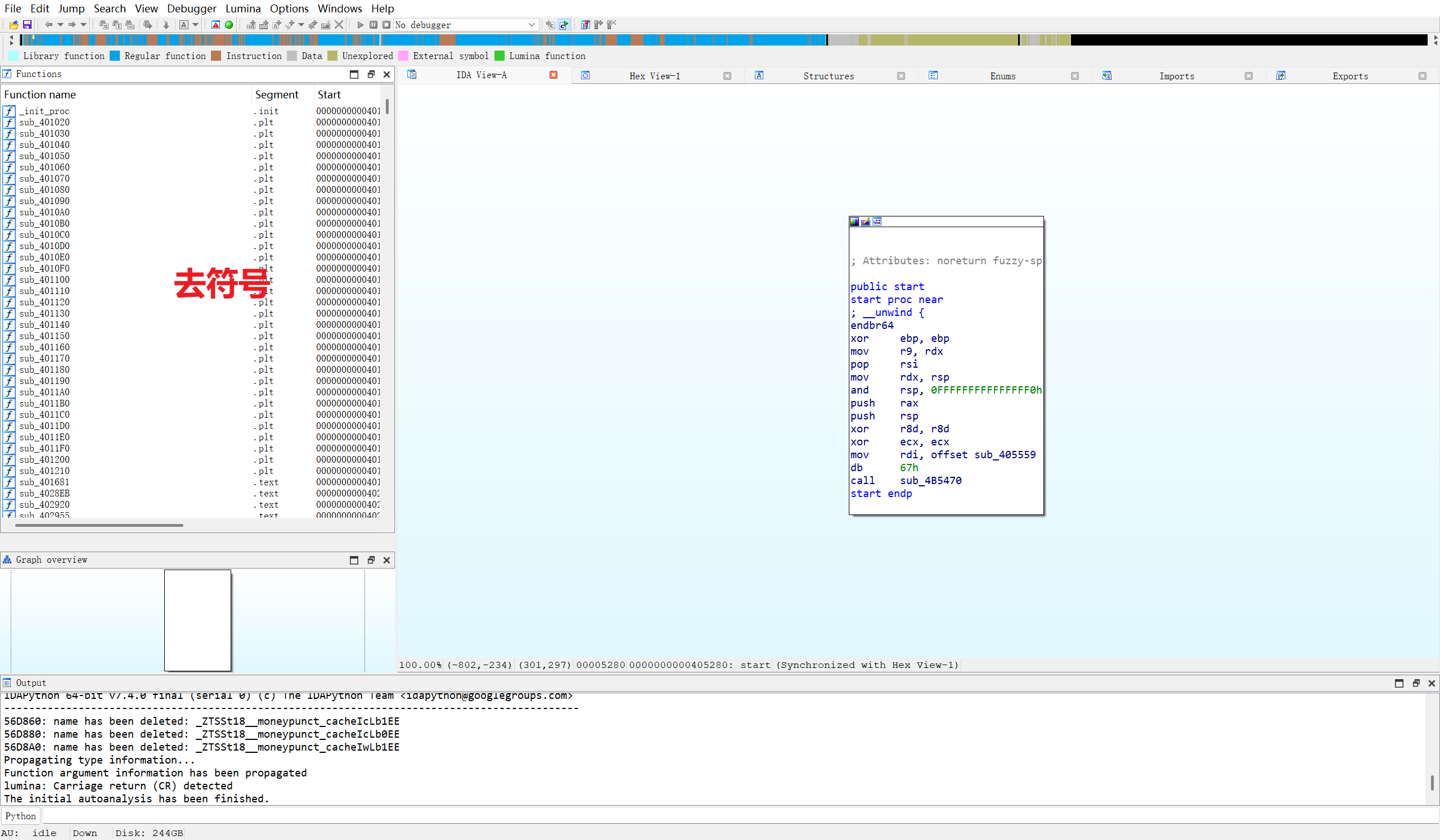

软件系统安全逆向分析-混淆对抗

发表于

2024-12-31 07:17:22

jwt伪造身份组组组合拳艰难通关

发表于

2024-12-31 07:11:56

【总结】注册码泄露原理以及例题