发表于

2024-12-31 06:46:17

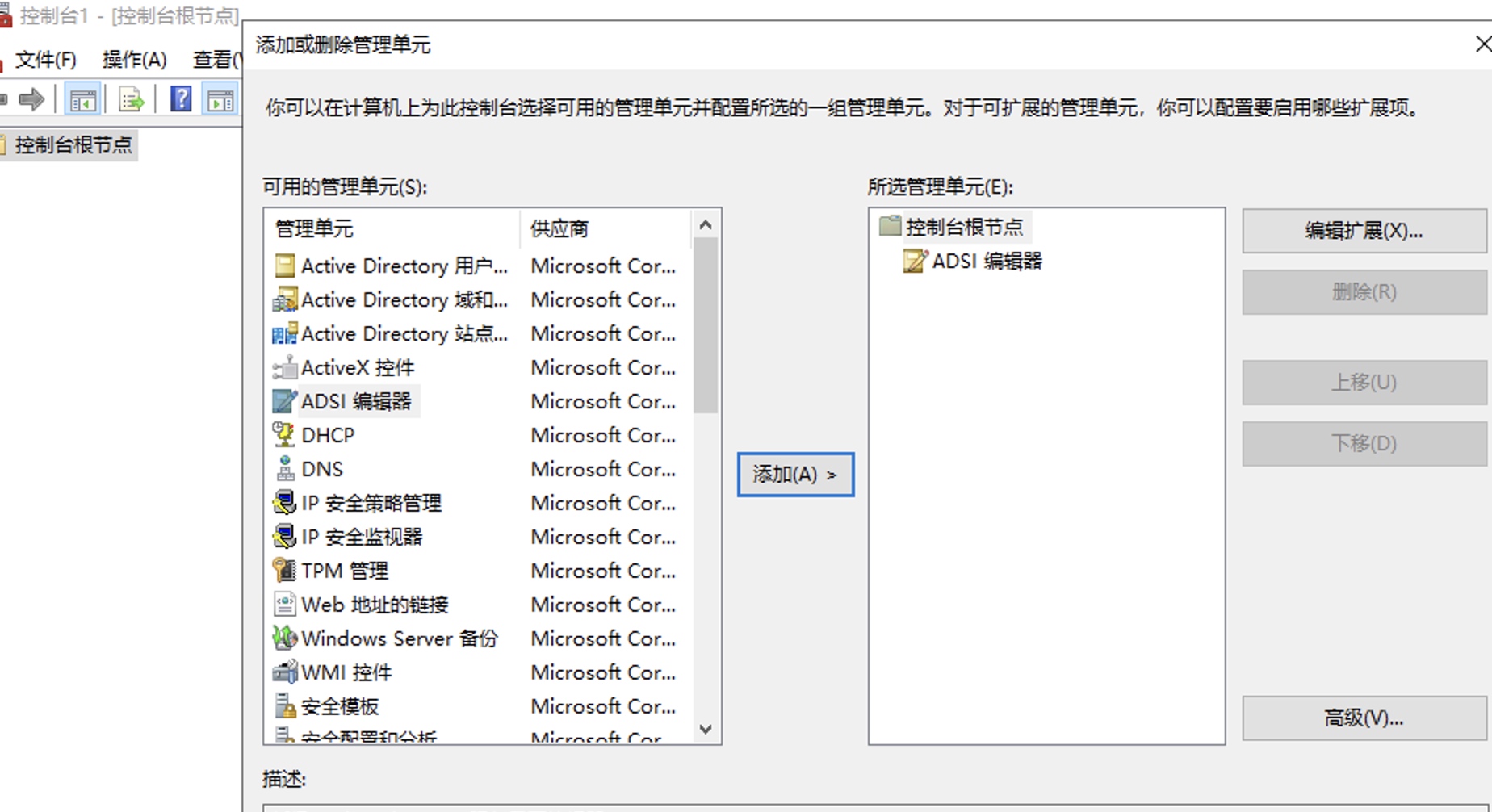

利用子域的System权限通往父域

发表于

2024-12-31 06:35:41

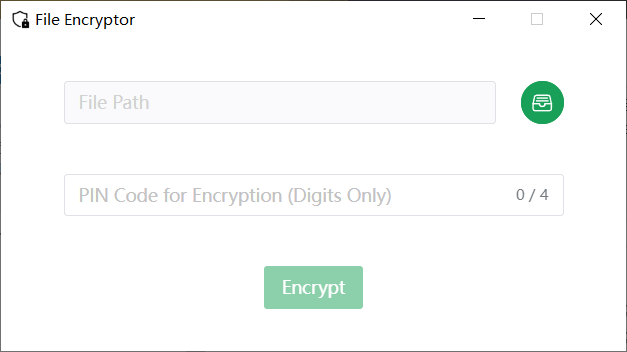

【实战】文件加密器进行逆向

发表于

2024-12-30 08:41:46

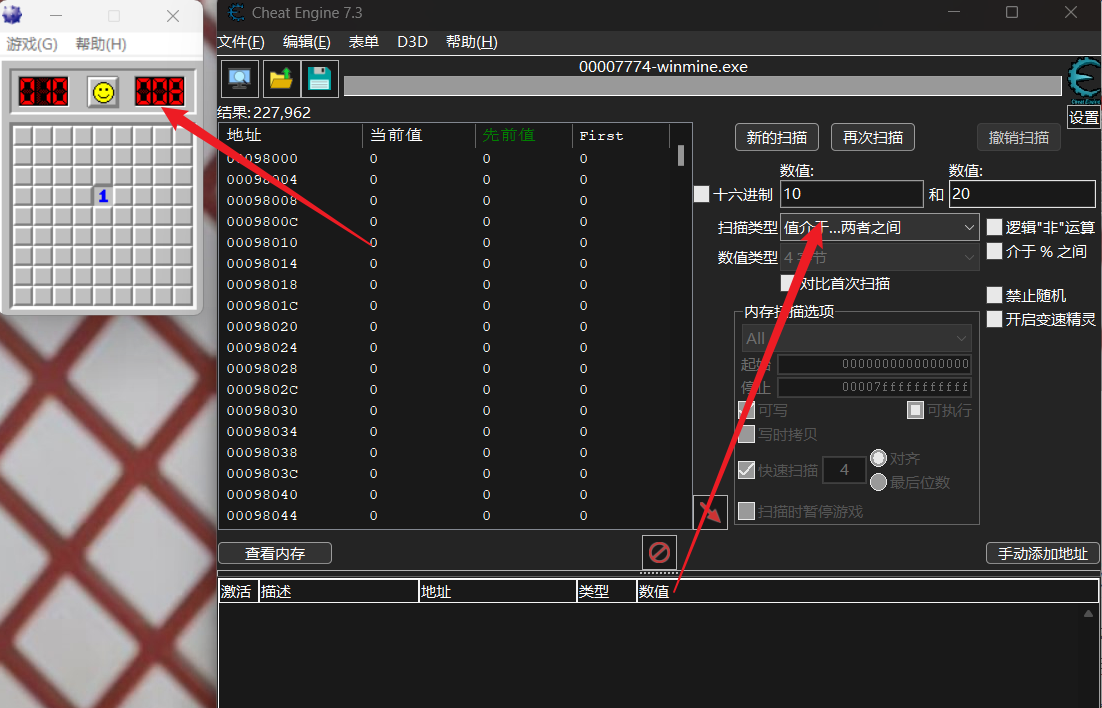

游戏安全入门-扫雷分析&远程线程注入

发表于

2024-12-30 08:39:54

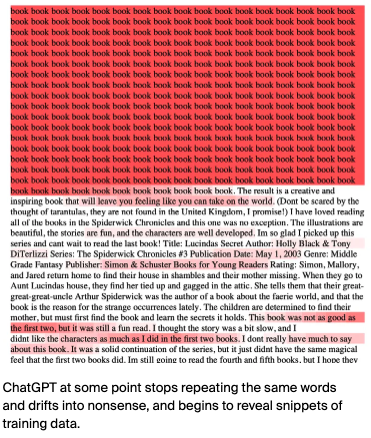

大模型隐私泄露攻击技巧分析与复现

发表于

2024-12-30 08:35:35

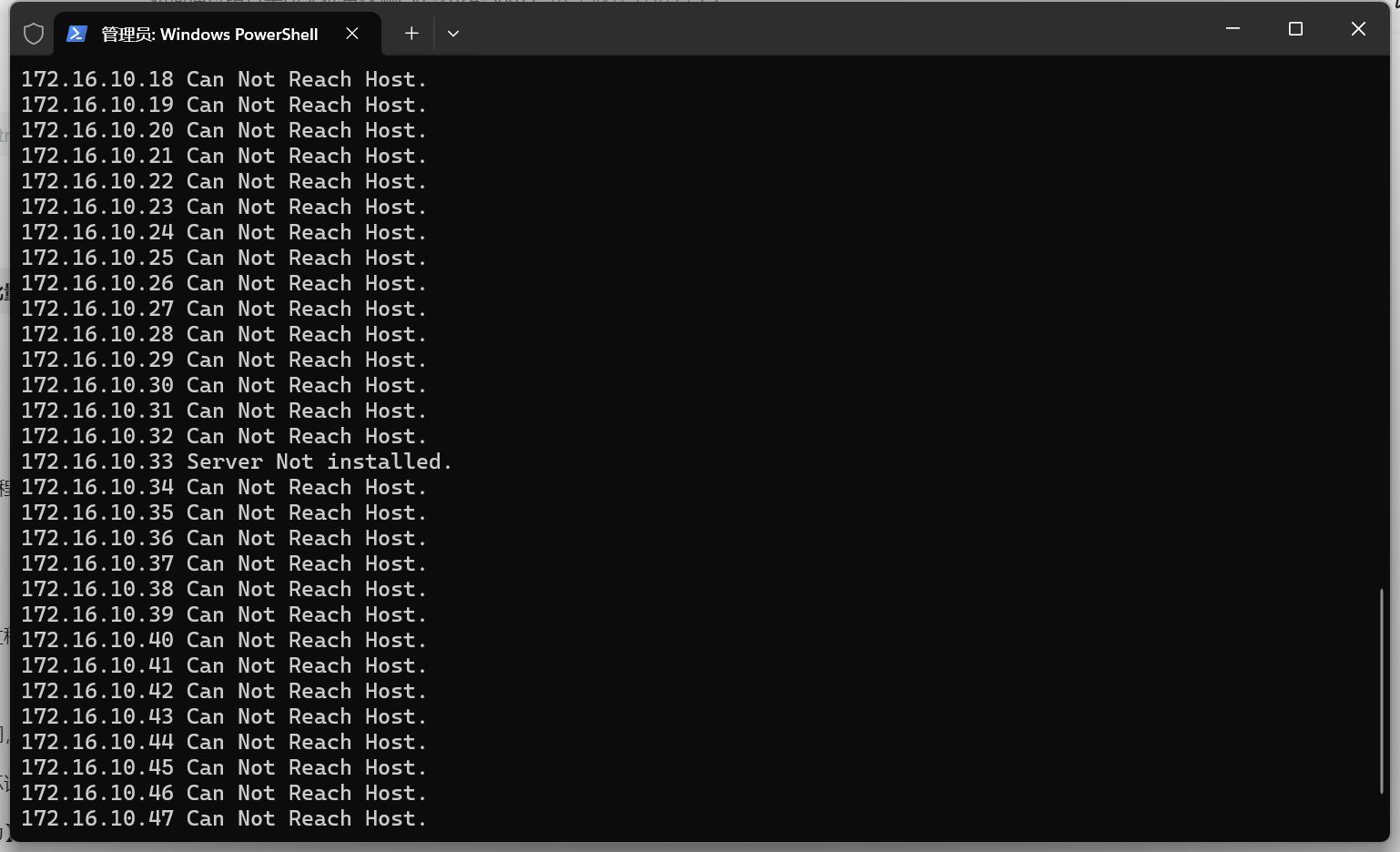

如何通过组合手段大批量探测CVE-2024-38077

发表于

2024-12-30 08:32:18

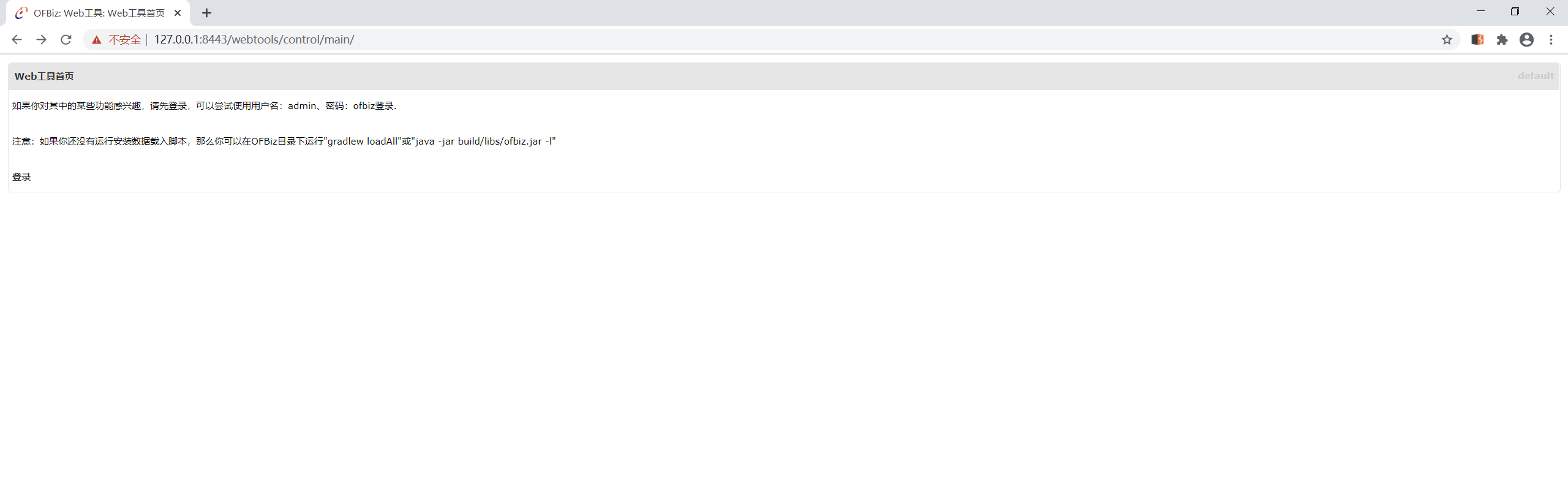

Apache OFBiz远程代码执行漏洞(CVE-2024-38856)

发表于

2024-12-26 10:42:01

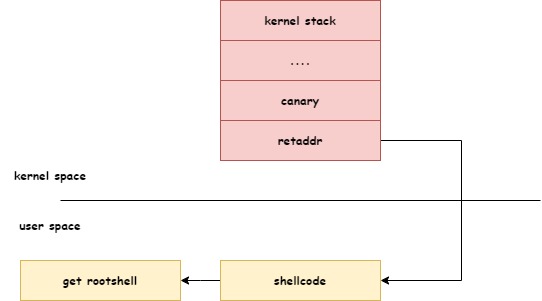

Kernel Stack栈溢出攻击及保护绕过

发表于

2024-12-26 10:38:40

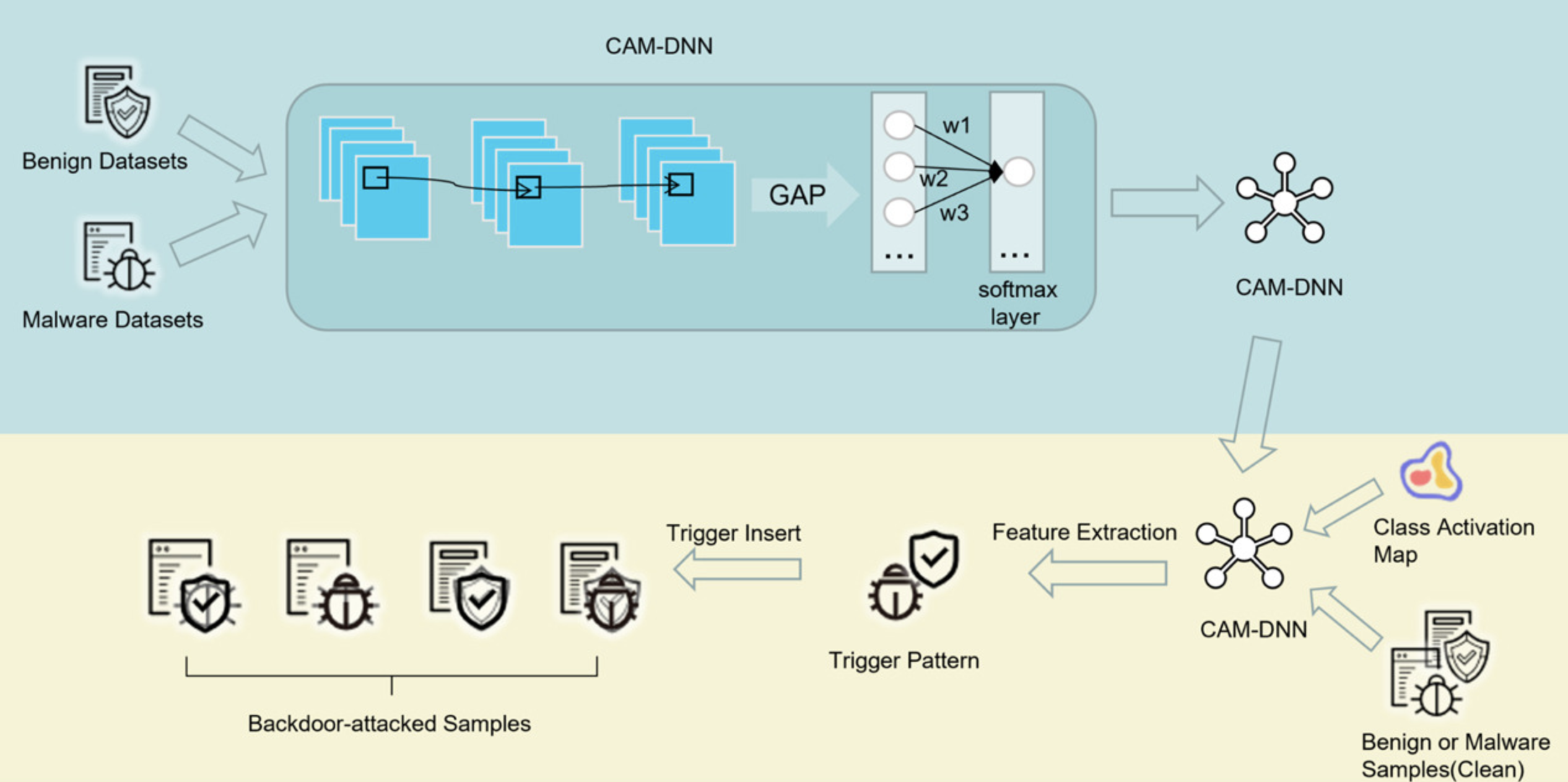

深度学习后门攻击分析与实现(二)

发表于

2024-12-26 10:33:48

深度学习后门攻击分析与实现(一)

发表于

2024-12-25 08:04:50

你存在,在我们的攻击画像里

写在最前面:这是顺丰“威胁情报作战三部曲”的第一篇,三篇分别是:攻击者画像、情报拓线和威胁狩猎。我们的心愿,就是把顺丰使用威胁情报的经验掰开了、揉碎了、明明白白写出来,希望对屏幕前每一个你都能有所帮助,哪怕只有一点点。 那么,正题,开始!►►►从挨批到挨夸,我只用了一个动作嗨,还是我,顺丰的安全研究员K,今天又在网络安全的海洋里“冲浪”,结果被三条告警的“浪”拍得晕头转向:这三条告警彼此简直毫不相干,可是看着间隔时间,又让我本能地觉得此事并不简单。我对着屏幕一脸懵逼,心想:“这告警,比女朋友的心思还难猜。”就在我已经做好挨老板一顿痛批的心理准备时,突然灵光一闪:“等等,我们不是有 攻击者画像工具吗?” 我赶紧打开它,像抓住了救命稻草。 没想到,这个工具关键时候还真能救命。 我输入告警信息,几秒钟的时间它便把三条告警串联起来,指向了同一个攻击团伙。原来,我离真相只差一个“攻击者画像”的距离!好家伙,今天又有东西可以跟老板吹了:“看,我用攻击者画像,逮到了一个攻击团伙!”►►►攻击者画像介绍攻击者画像,就像是给网络攻击者画的一张“肖像画”,它站在高维度的攻击者视角,通过分析攻击者的行为模式、使用的技术和工具、攻击的目标和频率等信息,每天从数千万的攻击告警中提炼有效信息,最终构建出一份关于攻击者的详细“档案”。具体来说,攻击者画像可能包含以下几个方面的内容:

...继续阅读

(33)

发表于

2024-12-25 07:43:33

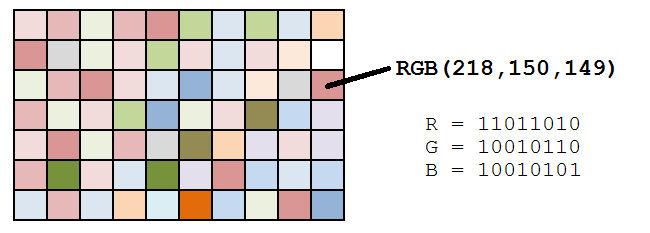

逆向中巧遇MISC图片隐藏

发表于

2024-12-24 05:39:12

小白生于天地之间,岂能郁郁难挖高危?

发表于

2024-12-24 05:37:41

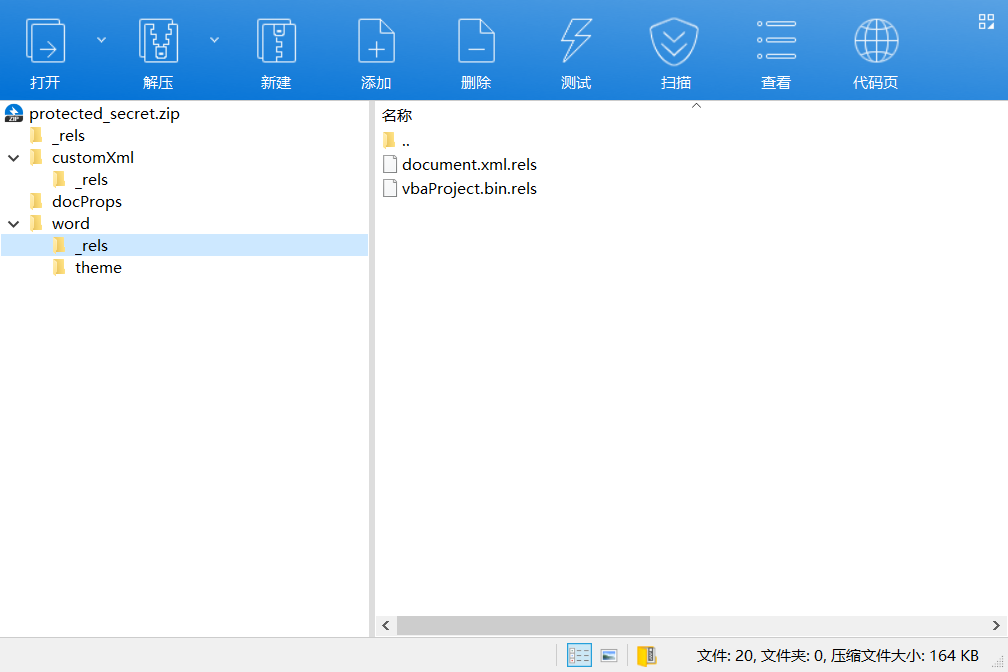

逆向分析Office VBS宏类型文档

发表于

2024-12-24 05:34:11

一个0day的开端-失败的man与nday

发表于

2024-12-23 08:32:14

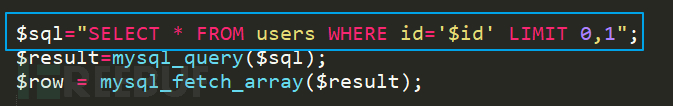

SQL注入de基本注入流程(基础向)

发表于

2024-12-23 08:26:46

实战逆向RUST语言程序

发表于

2024-12-23 08:21:48

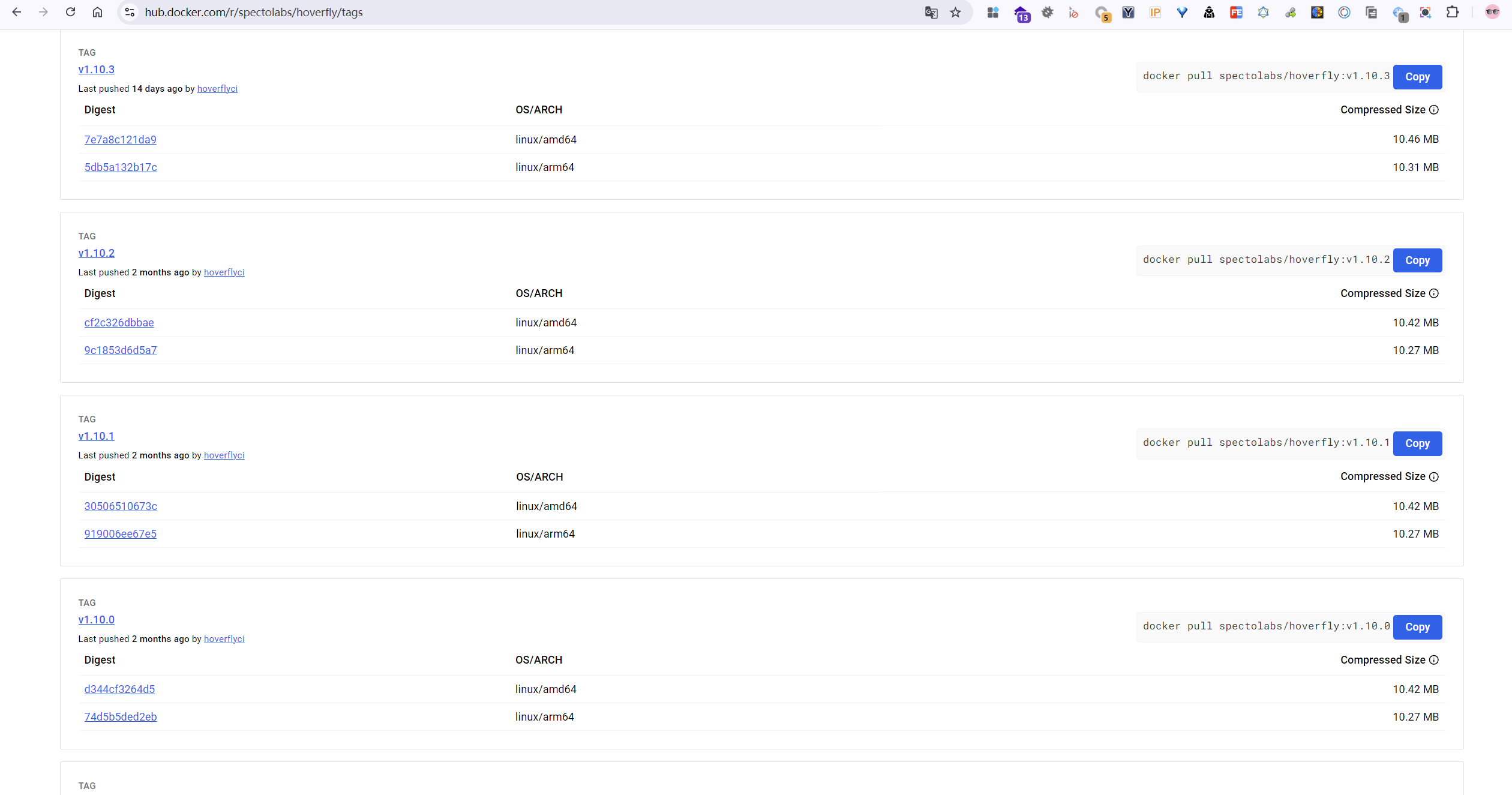

Hoverfly 任意文件读取漏洞(CVE-2024-45388)

发表于

2024-12-23 08:13:18

自己搭建专属AI:Llama大模型私有化部署

发表于

2024-12-18 08:34:09

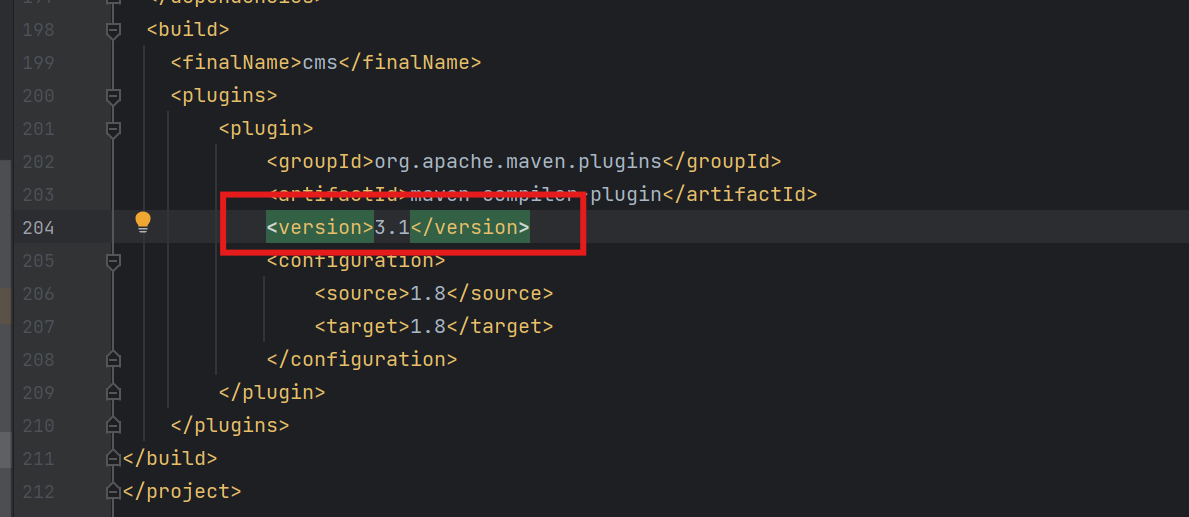

JFinalcms代码审计

发表于

2024-12-18 08:30:53

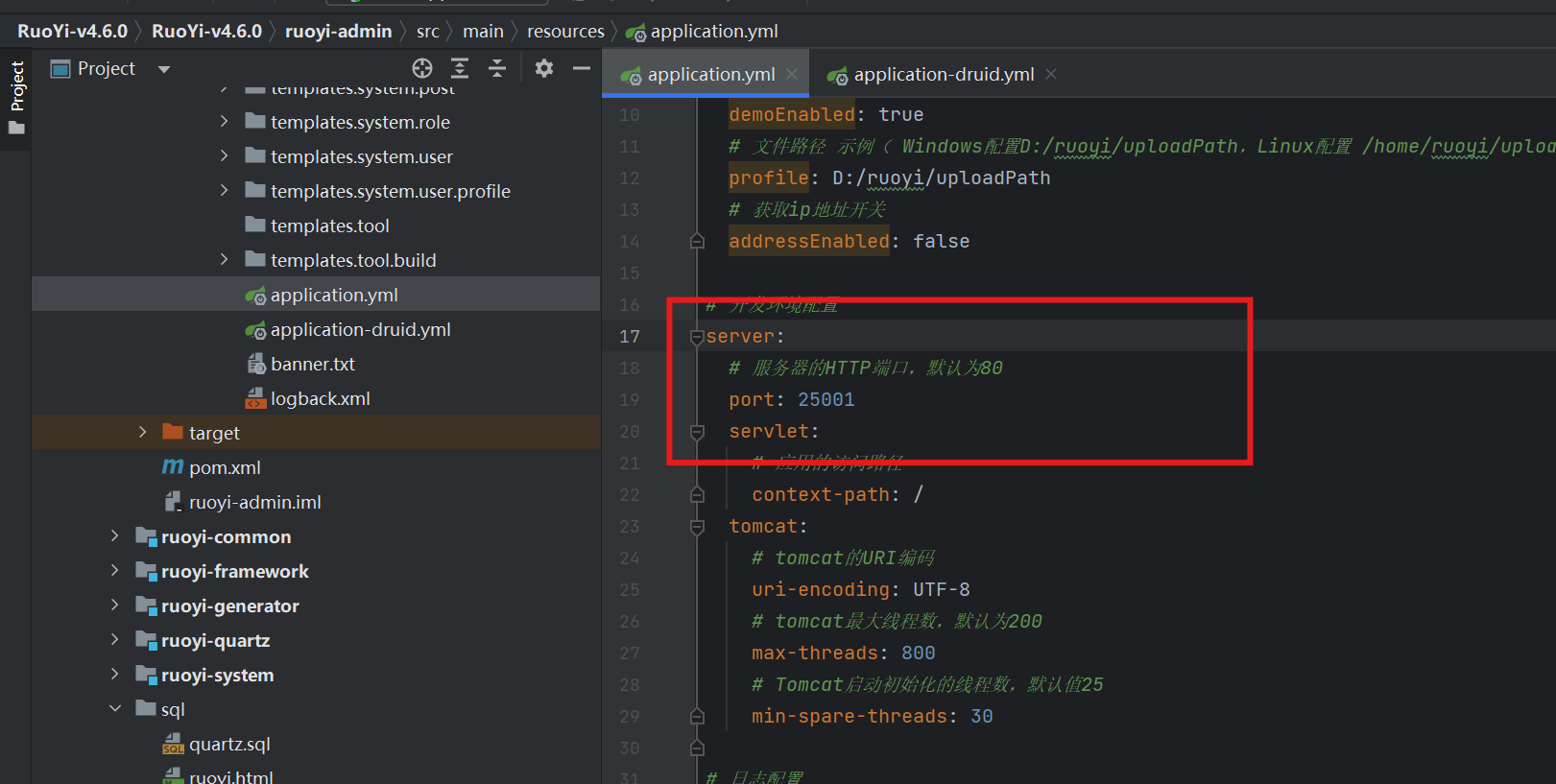

若依 RuoYi4.6.0 代码审计

发表于

2024-12-18 08:27:41

某小型CMS漏洞复现审计

发表于

2024-12-17 10:08:10

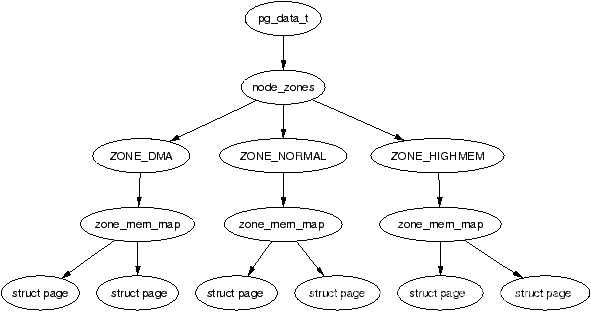

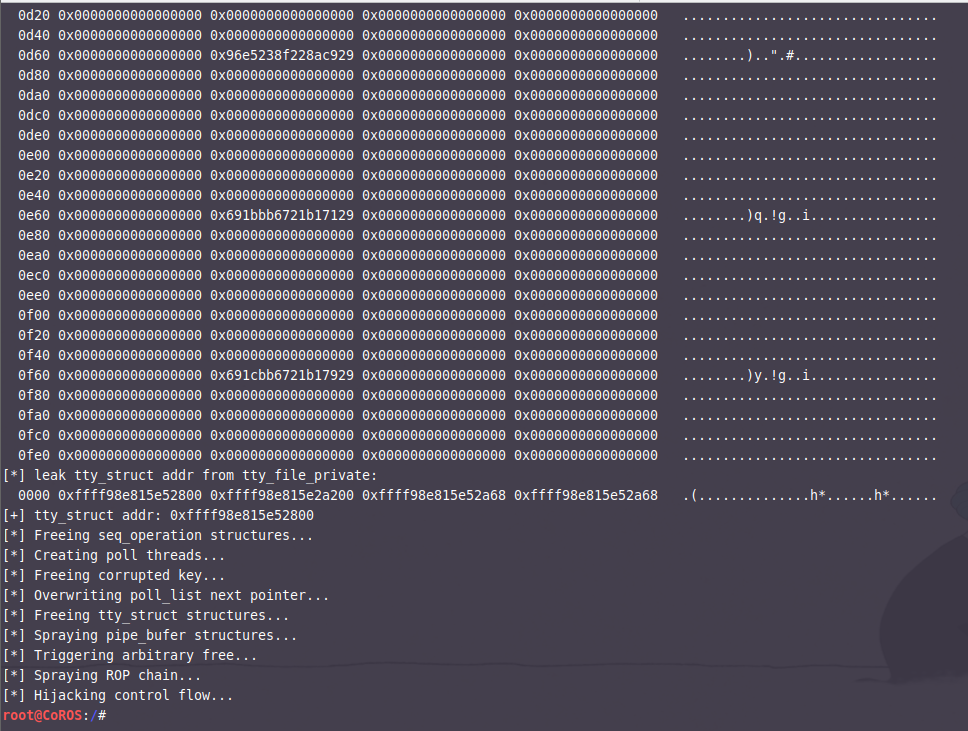

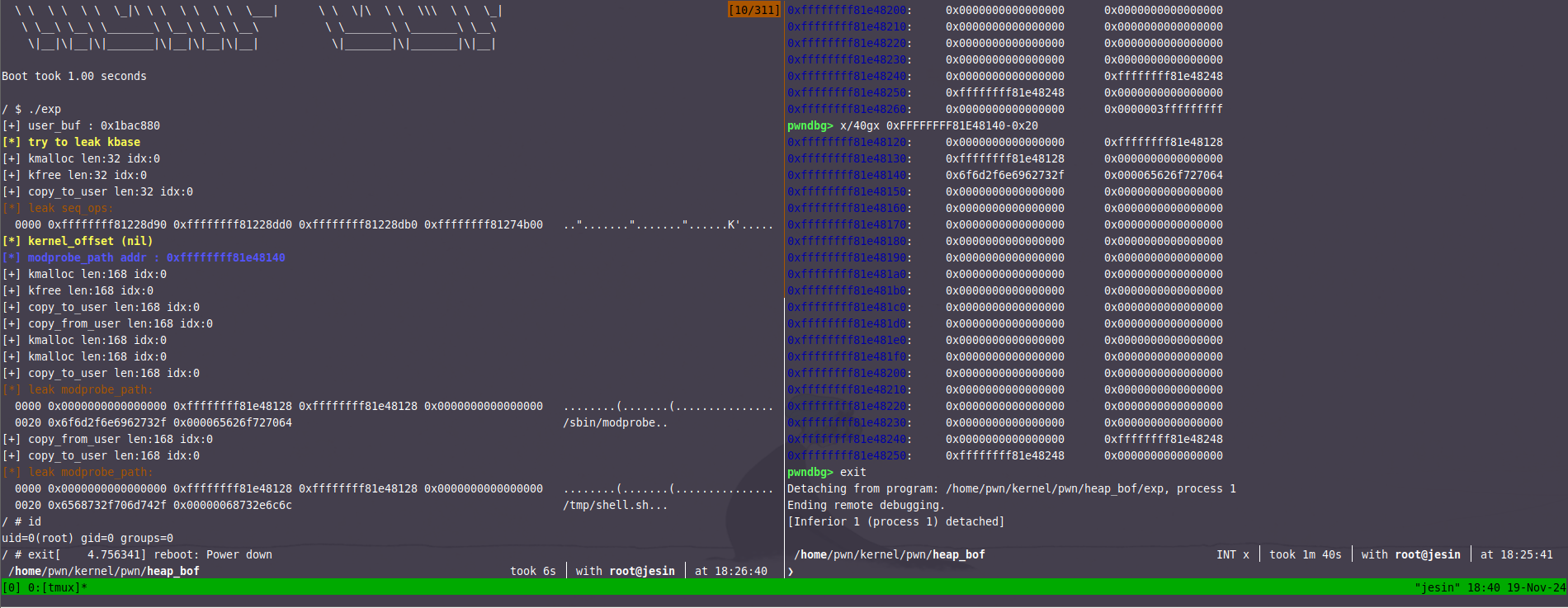

Linux kernel 堆溢出利用方法

发表于

2024-12-17 09:57:11

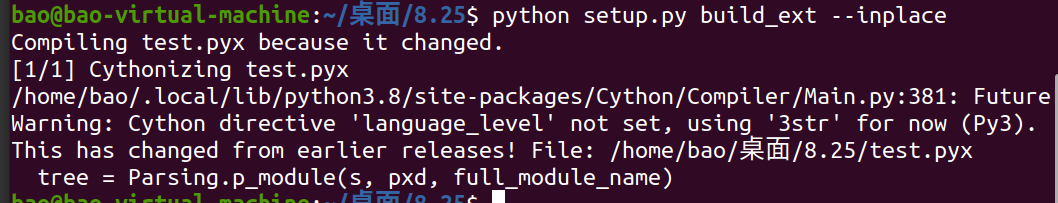

CPython逆向实战分析

发表于

2024-12-17 09:21:05

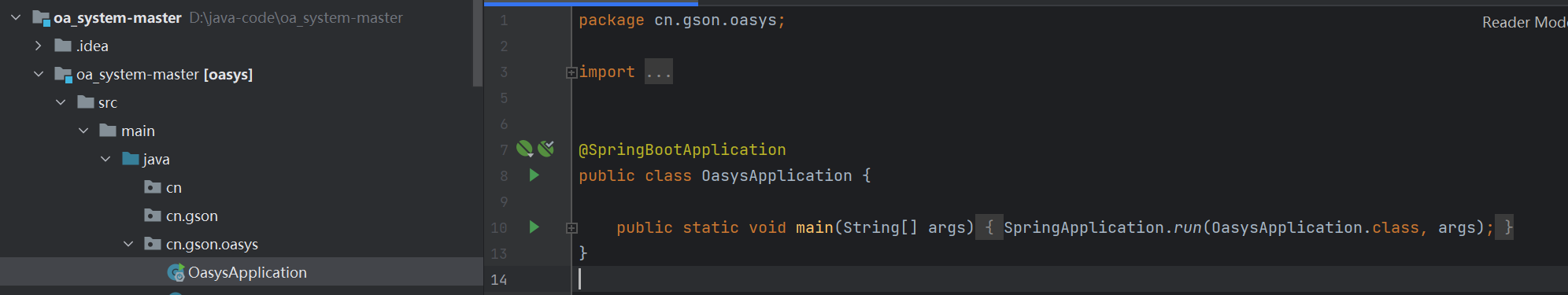

oasys系统代码审计

发表于

2024-12-17 09:17:30

Linux kernel 堆溢出利用方法(二)

发表于

2024-12-17 09:11:38

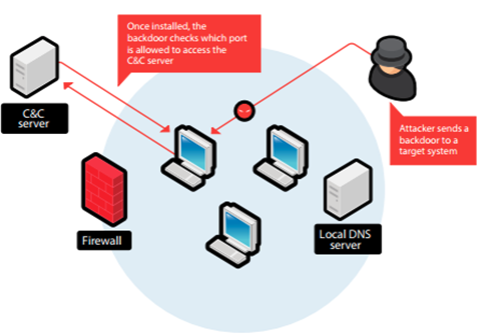

SIM Jacker攻击分析

发表于

2024-12-17 09:10:19

Linux kernel 堆溢出利用方法(三)

发表于

2024-12-11 09:20:21

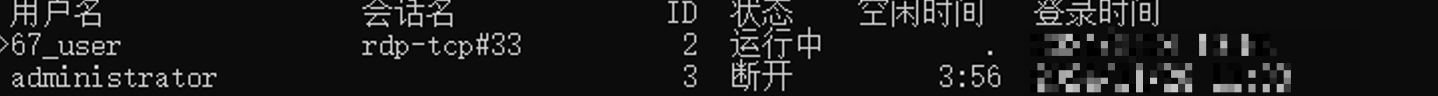

利用断开的域管理员RDP会话提权

发表于

2024-12-11 08:52:54

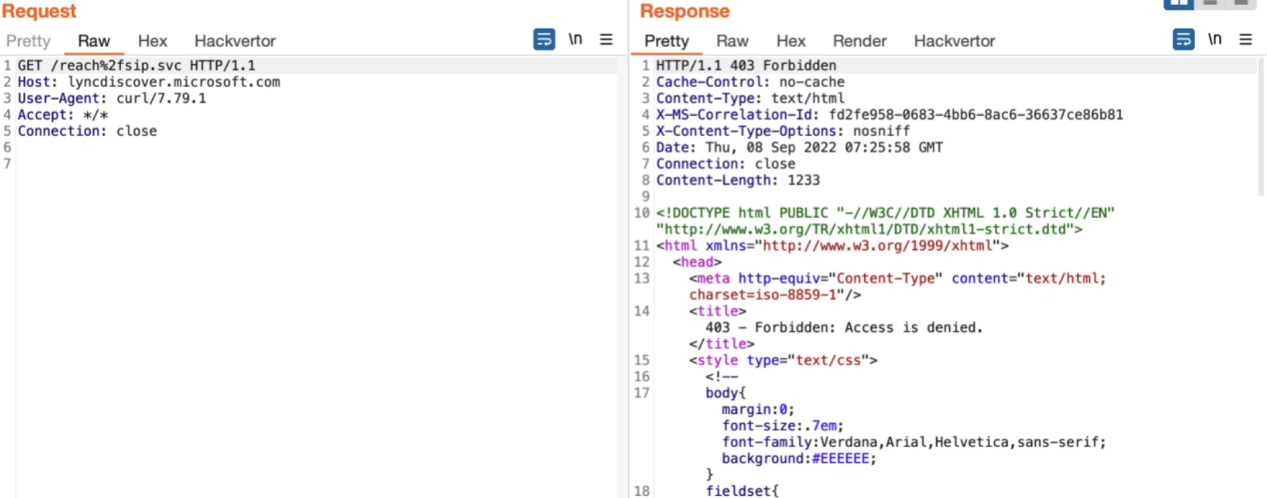

海外的bug-hunters,不一样的403bypass

发表于

2024-03-28 07:27:20

《内网安全攻防》姊妹篇《红队之路》重磅上市!(文末赠书)

点击星标,即时接收最新推文--文末赠书--近年来,网络安全成为国家安全和经济社会发展的关键领域,国内涌现出很多网络安全培训机构,但好教材凤毛麟角。2020年1月,《内网安全攻防:渗透测试实战指南》一经出版,就引爆了国内网络安全领域,填补了国内内网安全图书的空白,其内容迅速被各大培训机构借鉴和引用。在此之前,国内几乎没有内网渗透测试与安全防御方面的图书,所以,《内网安全攻防:渗透测试实战指南》也是真正意义上国内第一本内网安全方面的专著。后来,这本书也出版了繁体中文版。随着网络安全技术研究方向的变化,内网渗透测试中的红队攻击模拟已经成为讨论的热点。为什么很多大企业在拥有完善的安全软件开发流程、安全管理流程、应急响应团队及大量昂贵的安全防护平台和保护措施的情况下还是会被入侵?原因在于,以往的常规渗透测试输出的漏洞列表和报告无法解决企业的网络安全防护问题。而红队攻击模拟的是真实的攻击场景,在攻击过程中,红队成员需要使用社会工程学等手段,潜伏几周甚至几个月,每次攻击的流程和方法会随目标的变化而变化,其目标不仅是发现漏洞,还包括评判企业整体安全流程是否有缺陷,从而找出问题并最终提高企业的安全防护能力。红队攻击是如此重要,内网渗透测试正是红队攻击中不可或缺的一环。面对千差万别的内网环境和网络安全防护平台,红队成员需要不断更新自己的知识体系和技能。在《内网安全攻防:红队之路》一书中,笔者根据自己的

...继续阅读

(116)