发表于

2015-12-15 04:48:54

数据分析基础内容介绍 — 模型、工具、统计、挖掘与展现

1.数据分析多层模型介绍这个金字塔图像是数据分析的多层模型,从下往上一共有六层:底下第一层称为Data Sources 元数据层。比如说在生产线上,在生产的数据库里面,各种各样的数据,可能是银行的业务数据,也可能是电信运营商在交换机里面采集下来的数据等等,然后这些生产的数据通过ETL,是英文 Extract-Transform-Load 的缩写,用来描述将数据从来源端经过抽取(extract)、转换(transform)、加载(load)至目的端的过程,通过这个过程,我们可以把需要的数据放到数据仓库里面,那这个数据仓库就是多层模型中的第二层。数据仓库主要是给我们需要存放的数据提供一个物理基础,我们对数据进行分析,原材料都放在这个数据仓库里面,这几年以来,除了数据仓库这个概念,还兴起了数据集市这个概念,数据集市其实就是部门级的数据仓库,规模比较小一点的数据仓库。再上面一层是Data Exploration,这层主要做统计分析的事情,比如我们算均值、标准差、方差、排序、求最小/大值、中位数、众数等等,这些统计学比较常用的指标,另外还有些SQL查询语句,总的来说主要是做一些目标比较明确,计算方法比较清楚的事情。第四层是Data Mining数据挖掘层,数据挖掘与数据分析(统计分析)有什么区别呢,数据分析往往是统计量和算法比较清楚,数据挖掘往往是目标不是很清楚,在实现目标的过程中采用什么方

...继续阅读

(28)

发表于

2015-12-15 00:22:27

大数据的未来:22名数据专家预测2016年数据科学与大数据的发展趋势

预测未来永远不是件容易的事情。但随着2015即将结束,我们不禁期待新的一年会来带什么。你最终能买到一辆自动驾驶的汽车吗?机器会比人更聪明吗?还有,数据科学世界将会发生什么?我们不是算命先生,因此我们集合一群专家,问问他们是怎么想的。这里就是他们所说的话(排名不分先后):2016年最大的数据趋势将是什么?“2016年将是令人兴奋的——大数据会更加主流化。2016年也会成为那些仍然没有坚实大数据战略的公司开始落后的一年。在技术方面,我看到实时数据分析会显著增加,以及越来越多地使用机器学习算法。”——Bernard Marr,大数据权威和畅销书作家“2016年,大数据世界将更注重智能数据,无论多少。智能数据是宽数据(数据维度多),而不一定是深数据(数据量大)。只要数据包含特征丰富的内容和上下文(时间、地点、关联、连接、相互依存等等),能够带来智能的甚至自动的数据驱动过程、发现、决策和应用,它们就是智能的。”——Kirk Borne,Booze Allen Hamilton首席数据科学家,RocketDataScience.org创始人“2015年,我们了解到过去12个全世界创造数据的90%。在这次大数据爆发之中,我看到许多高级负责人渴望尽可能快地赶上并促进这一切,以理解大量信息为他们带来的商业机会。2016年——我希望看到这些负责人不仅注意他们如何尽可能多地捕捉信息中的商业价值,还有他们

...继续阅读

(43)

发表于

2015-12-15 00:00:00

3D打印复制一座城市?这位艺术家想试试

你也许在售楼处或主题公园里见过一些大楼的微缩模型,甚至你自己也曾经用积木玩具建造过城市,但是你见过一整个城市的微缩模型吗?现在,有一位艺术家就正在做这样的事情,他正在计划打印整个费城(费城是美国第五大城市)!这位艺术家名叫Doctor Octoroc,之前他就曾经使用20000块乐高积木搭建了一个简易的费城模型。但利用乐高搭建建筑的缺陷就是无法提供更多细节,除非把模型做得非常大。乐高积木搭建的费城模型在结束了乐高的项目之后,Octoroc又开始了3D打印费城(3D Printedelphia)的计划。不同于乐高版的费城,3D打印版本的费城能提供更多细节,几乎能够从色彩、形状上复制完全费城的建筑。因为3D打印的高精度特点,我们甚至能在模型上看到楼顶的天线!建筑的细节但要打印整座城市绝非易事,首先是城市数量众多的建筑都需要先构建3D打印模型,这些模型的采集和制作都是异常耗时耗力的,但好在有很多标志性建筑的设计模型能够在互联网上找到。公园Doctor Octoroc的3D打印费城项目是从Market Street街区开始的,然后打印过程将以此为中心向四周展开。他会逐个研究和采集周围街区和建筑的数据,然后一个接一个地打印出来。这个项目的第一个打印出来的模块是Liberty Plaza,使用的是Shapeways的全彩打印服务,打印精度为0.

...继续阅读

(19)

发表于

2015-12-14 12:23:10

主要看气质 十款智能手环年度横评:华为/小米/Fitbit谁主沉浮?

:在众多类别的产品之中,手环的价格更为便宜,功能更为专注,目前成为了很多轻穿戴用户的首选。不具备复杂的屏幕结构、处理芯片和操作系统,因此产品设计更加小巧和轻便,此外续航时间长也是非常重要的一点,这也使得手环类产品受到更多运动爱好者的青睐。2015年,无论是国内还是国外的可穿戴市场都是一片繁荣,第三季度卖出470万台,而国内370万台的成绩也不甘示弱。相比去年整个穿戴销售数量增长197.6%,而中国依然是全球可穿戴设备发展最快的国家。智能手环在国内的热卖从一个侧面反映了现在的消费者开始越来越关注个人健康和生活方式,而随着“互联网+”运动的兴起,调动了全民运动的热情,同时也给智能手环提供了巨大的发展潜力。如今买智能手环最多的用处就是获取计步、心率、睡眠质量等监测数据,而结合微信和微博后,手环就成了“晒步族”获取成就感的刷榜工具。那么即便就算每天暴走了2万步,难道就真的代表健康了吗?本次小编特意挑选了10款电商最热卖的智能手环,来进行多方面对比横向测试,从而帮助众多的网友了解智能手环各项参数和功能,以及手环产品对于自身健康的真正意义。参与本次横评的10款产品具体型号如下,其中囊括了国际和国内热销品牌,价格区间从99元到1488元不等。10款热门智能手环从99元——1488元价格不等本次仅仅选择的是热卖产品,其实还有很

...继续阅读

(46)

发表于

2015-12-14 11:27:09

研究说,在识字这件事让,机器人已经超过了人

星期四,计算机研究人员报告说,人工智能的新进展:至少在与视觉相关的任务完成后,人工智能已经超越人类。这一进展是值得关注的,因为机器视觉系统的许多方面被广泛应用于生命,如汽车安全系统可以检测到行人和骑自行车的人,以及视频游戏,互联网搜索和控制的工业机器人。星期四,来自麻省理工学院的研究人员发布了一个新的“一个镜头,”机器学习技术在<<科学>>杂志(科学),基于一个单一的模式识别手写字符,使用计算机视觉技术来执行超过一组的人。一张图片的文字写在网格上的人和机器,然后第二个要求复制的信件。这个程序可以很快从几种语言中学习汉字,并有能力诱导的东西来学习。作者说,这种能力是类似于人类学习的方式理解的概念的方式。这种新方法被称为“程序学习贝叶斯(BPL),它不同于现有的神经网络(深)的机器学习技术。训练结束后,神经网络可以识别人的语音,检测图像中的物体,或通过识别大量的例子来判断行为的类型。虽然网络的基础是一个生物神经网络模型,但它们不一样的人,不能快速学习新概念。相比之下,科学杂志上所描述的新软件是能够学会识别手写在小,甚至是几个,一个样本的字符的字符。采用5种不同的学习任务,研究人员比较了贝叶斯学习方法和其他程序模型的学习能力。这5项任务涉及一组,来自一个研究数据集被称为罗马化的人物,其中包括1623个手写字符的50种语言。在复制图像时,程序是要复制它的图像,但也复制的字符的笔画。“所有的

...继续阅读

(62)

发表于

2015-12-14 01:25:39

废土情节+英雄主义,让每个男人心跳加速的台灯

这个姿势傲娇的机器人台灯叫 Lampster,看上去就像是一个小钢铁侠,来自设计师Andrew Chivote 的创意。Lampster 以老式摩托车的车灯为基础进行改造,脑袋为钢材质,脖子为打磨过的铝材,身体则为塑料制成。设计师称这是一盏有态度的台灯,源于这个机器人的姿态——一个随时准备行动的 pose,俨然一副机械警察的样子,非常惹人喜爱。这货简直就是汽车文化+废土情节+英雄主义的集大成者,每个男人都能从它身上找到让心跳加速的感觉。在灯罩内,配有两种不同的光源。一种为触摸控制的照明灯,可在读书办公时使用。另一种 RGB智能灯泡需要通过 App 远程控制,可更换不同的颜色。它甚至可以跟随音乐的节奏自动进行换色或者闪烁。Lampster 身高 46cm ,头部可以 360 度旋转,上下调整幅度为120度,你可以根据需求手动控制照射角度。另外,灯头后部拥有一根4米长的电源线,足够各种拉扯摆放。它脚底装有防滑橡胶,自身具有一定重量,所以不必担心划伤桌面等家具。另外设计师还提供了定制图案的服务,可以为其绘制各种颜色与图案,印上属于你自己的logo或者字母,增加其独特性。Lampster 目前在Kickstarter上众筹中,众筹价格129美元(约828元),12月20号众筹结束,预计2016年6月发货(可直邮中国)。(极果投稿)

...继续阅读

(36)

发表于

2015-12-11 18:10:18

【直击】惊喜缺憾环绕:小米手环光感版真能正面迎击微软三星吗?

发表于

2015-12-11 10:05:24

担心俯卧撑做不标准?让它来教你——WeCoach Pro 体验

发表于

2015-12-11 02:03:21

【对比看点】盯上Moto 360:简约之下华为Watch“野心”有多大?

发表于

2015-12-10 03:24:48

星环科技推出Transwarp Data Hub 4.3版本 可构建数据仓库

发表于

2015-12-09 23:59:52

投篮命中率下滑 用大数据告诉你科比为何宣布退役

发表于

2015-12-09 02:26:02

微软将于 2016 年 1 月结束旧版 IE 支持

发表于

2015-12-09 01:06:00

再见了《康熙来了》!但虚拟现实让你永远留在我们脑海中!

发表于

2015-12-08 08:25:28

2015 年,人们在 Twitter 上讨论最多的科技话题是 iPad

发表于

2015-12-08 07:48:07

黑五结束 盘点那些从海外淘不到的好产品

发表于

2015-12-08 04:39:19

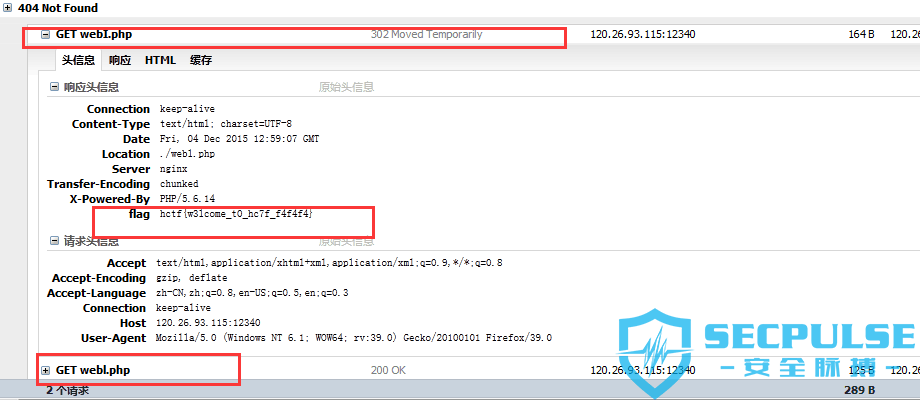

HCTF2015 WriteUp

发表于

2015-12-07 23:26:48

智能手机繁荣期结束 电动汽车比VR靠谱

发表于

2015-12-07 09:12:16

带着 HoloLens,给国际太空站运送补给的火箭终于发射成功了

发表于

2015-12-07 08:50:20

Pocket:一款方便携带的钱包+移动电源

发表于

2015-12-07 02:36:46

Pocket 便携钱包+移动电源

发表于

2015-12-07 02:26:29

电视盒子遭遇寒冬 互联网电视或迎来机遇

发表于

2015-12-07 00:07:53

大数据工具比较:R语言和Spark谁更胜一筹?

发表于

2015-12-06 15:44:45

谷歌设计总监:Android新版Chrome浏览器再设计思路总结

发表于

2015-12-06 10:17:07

GEAK Watch Ⅱ PRO智能圆表

发表于

2015-12-05 17:27:41

bong 2s VS 小米手环:谁才是手环界的新宠?

发表于

2015-12-05 17:04:57

想用虚拟现实玩“魔兽世界”?这家中国公司实现了你的梦想!

发表于

2015-12-05 13:41:00

外卖大战还没结束,他们喊你「回家吃饭」

发表于

2015-12-05 09:32:48

雅虎董事会会议结束,未决定是否分拆阿里股份

据新浪科技消息,本周五,雅虎董事会结束了为期3天的会议。此次会议很可能涉及了雅虎未来的命运。雅虎董事会未能在此次会议中做出决定,是否分拆阿里巴巴股份。消息人士透露,这一决定要到本周末才能做出,无论是暂停分拆、推迟分拆,还是继续推进分拆。

...继续阅读

(13)

发表于

2015-12-05 03:23:03

与其出门吸雾霾不如打游戏 不同等级游戏玩家的新选择